- Спящая ячейка что значит

- Малеванный рассказал, как работают «спящие» террористические ячейки

- Система подпольных ячеек — Clandestine cell system

- СОДЕРЖАНИЕ

- Тайные операции против подпольных операций

- История

- Французское сопротивление Второй мировой войны

- Национальный фронт освобождения Южного Вьетнама

- Временная ирландская республиканская армия

- Параллельные организации

- Внешняя поддержка

- Модели повстанческого движения и связанные с ними характеристики ячеек

- Классические модели для работы сотовой системы

- Операции под официальным прикрытием

- Тайное присутствие

- Отказоустойчивые ячеистые конструкции

- Нетрадиционные модели на примере Аль-Каиды

- Ячейки инфраструктуры

- Операционные ячейки

- Сети косвенной поддержки

Спящая ячейка что значит

Сообщение Sirmultik » 26 июн 2017, 00:59

У российского предпринимателя Павла Дурова конфликт с государством. Дуров — создатель мессенджера «Телеграм». Мессенджер — это система мгновенного обмена данными через интернет. Удобная штука, ею пользуются сотни миллионов людей во всем мире. Информация закрыта, она закодирована. Никто не сможет прочитать ваше сообщение. Вроде хорошо — тайна переписки. Но проблема в том, что мессенджерами пользуются не только добропорядочные граждане, но и, например, торговцы наркотиками или еще хуже — террористы. Спецслужбы хотят иметь возможность доступа к этой информации.

Дуров считает, что должна быть полная свобода, обмен информацией должен быть закрыт от государства, никакого сотрудничества со спецслужбами. Павел Дуров — анархист. Ну, он имеет право на собственное мировоззрение. Те, кто поддерживают Дурова, говорят: таких требований, как в России, на Западе нет. Это, мол, наступление на свободу. Но только забывают сказать, что там спецслужбы, американские в первую очередь, следят за пользователями мессенджеров скрытно. Эдвард Сноуден несколько лет назад рассказал об этом в деталях.

Тысячи специалистов каждую секунду отслеживают сообщения в интернете. Могут залезть в любой компьютер. И делают это, конечно, тайно. Построены гигантские дата-центры, где хранится вся информация из интернета, из тех же мессенджеров. Записаны все телефонные разговоры. Используют хакеров. Создают вредоносные программы. Недавний случай с вирусом «ВоннаКрай», он поразил миллионы компьютеров во многих странах. А это ведь была утечка из спецслужб.

При этом крупнейшие компьютерные компании США сотрудничают со спецслужбами. Об этом тоже рассказал Сноуден. Россия идет по другому пути. Альтернатива ведь не в том следить или не следить. На этот вопрос ответ дан: следить. Никакое государство не откажется от этого. Но вот как? Следить тайно, делая вид, что кругом полная свобода, фактически обманывать собственных граждан? Или же ввести законные процедуры, по которым будут работать спецслужбы? И у нас уже приняты законы, которые и установили эти процедуры.

Кадры задержания в спальном московском районе Ново-Переделкино банды, планировавшей теракт. Анализ телефонной переписки задержанных террористов показал, что, во-первых, они готовились взорвать бомбу на станции метро «Теплый стан», а во-вторых, координировали свои действия и получали инструкции по шифрованным каналам мессенджера «Телеграм».

Почему же так любят «Телеграм» террористические ячейки? — спрашивает журналист.

«Телеграм» дает возможность террористам конспиративного общения, начиная от вербовки и обучения исполнителя, в том числе создания так называемых закрытых «спящих ячеек», — поясняет оперативный сотрудник антитеррористического подразделения ФСБ.

«Спящие ячейки» — это сравнительно новая тактика террористов. Оперативники ФСБ утверждают, что столкнулись с ней в России в начале 2016 года, когда в одном из городов Дагестана в закрытой группе мессенджера «Телеграм», организованной членами запрещенной в России террористической группировки ИГИЛ, прозвучала команда: «Собираемся у ГОВД!»

Некоторые закрытые группы насчитывают до 45 тысяч человек. А это значит, что в любой момент после получения условного сигнала они готовы выдвинуться в любую точку. И совсем не с мирными намерениями.

Нечто подобное использовали «Братья-мусульмане» для организации беспорядков в Египте в 2013 году. Правда, тогда мессенджера «Телеграм» еще не существовало. Он заработал через год. С его появлением передача зашифрованных сообщений вышла на иной уровень.

Перехватить их, не зная специальных ключей, практически невозможно. Прочитать отправленное в закрытом режиме сообщение может только ваш собеседник. Этим и пользуются террористы.

«Недавно был доклад по итогам расследования террористических актов в Европе, и было выявлено, что «Телеграм» является чуть ли не официальным средством коммуникации среди террористов, они использовали его для подготовки своих террористических актов», — рассказывает директор по проектной деятельности Института развития интернета Арсений Щельцин.

При этом еще в 2015 году владелец мессенджера «Телеграм» Павел Дуров так ответил на вопрос, нормально ли он спит по ночам, когда террористы пользуются его мессенджером?

«Это хороший вопрос. Но я считаю, что приватность в конечном счете, наше право на нее, гораздо важнее, чем наш страх перед такими злодеяниями как терроризм», — сказал владелец «Телеграм» Павел Дуров.

Всего через два месяца после этих слов произойдет крупнейший в истории Франции теракт — расстрел посетителей нескольких ресторанов и зрителей в концертном зале «Батаклан». Взрывы возле стадиона «Стад де Франс». Тогда в результате нападений погибли больше 130 человек.

После Франции были теракты в Великобритании, Германии, Швеции. Все они координировались через интернет. Вот фрагмент переписки террористов, один из которых на грузовике пытался задавить как можно больше людей в центре Стокгольма:

— Ассалам алейкум. Как?

— Плохо. Нескольких задавил. Машина не туда заехала. Сейчас в аэропорту. Тупик.

Также через «Телеграм» переписывался со своими кураторами и Акбаржон Джалилов, подорвавший себя в переполненном вагоне петербургского метро. А ведь были еще десятки предотвращенных терактов!

«Во всех последних диверсионно-террористических актах, которые были предотвращены в Республике Крым, в Московской области, Москве, Санкт-Петербурге, Екатеринбурге, Красноярске, Нижнем Новгороде, Сочи, Уфе, везде использовался непосредственно мессенджер «Телеграмм» для коммуникации террористов. И, что немаловажно, координация проходила с территории Ирака, Сирии и Турции», — сообщил оперативный сотрудник ФСБ.

Это кадры допроса одного из двух братьев Гакаевых, задержанных оперативниками ФСБ всего несколько дней назад на подъезде к Москве. Цель братьев — теракт в центре столицы. На допросе он рассказывает не только о том, как планировали теракт, но и о способах связи с кураторами в Сирии.

«Выбрали именно «Телеграм», потому что надежнее и там сложнее прочитать переписку. Там не показывается номер абонента, с кем переписываешься, нежели «Ватсап» или «Вайбер», где высвечивается номер и эти чаты легче взломать и послушать», — пояснил задержанный Адам Гакаев.

Братья не успели получить никакой практической подготовки, так как не смогли выехать в Сирию, хотя и пытались. Но теоретических знаний о том, как резать людей, в Интернете начитались достаточно. В тех самых закрытых группах террористов ИГИЛ в «Телеграме».

— Мне скидывали видео, где показывали, как надо убивать людей, с ножами резать людей, хотели в Рамадан все это сделать, — рассказывает задержанный Ибрагим Гакаев.

Священный для мусульман месяц Рамадан заканчивается сегодня – 25 июня.

— Дальше мы должны были умереть в перестрелке с органами, — продолжает Ибрагим Гакаев.

— А это твое было желание? Или там тебе внушили это, что ты должен», — спрашивает оперативный сотрудник.

— Мне сказали, что я должен.

— Ну, в «Телеграме», человек из ИГИЛ. Он нам сказал, чтобы мы не нападали на сотрудников милиции, потому что мы не подготовлены. И мы хотели напасть на мирных граждан с ножами. Потом соорудить бомбу ручную и взорвать где-нибудь, где много людей. Например, в метро или Кремле. Чтобы по телевизору показали.

Использование террористами мессенджеров приобрело угрожающий масштаб. Братья Гакаевы — это классический пример психологической вербовки. Именно для этого террористическая группировка ИГИЛ и размещает множество пропагандистских роликов в Интернете.

«У нас есть очень много примеров, когда террористические акты совершают люди, не специально прошедшие какую-то подготовку, не являющиеся, может быть, частью ячейки ИГИЛ, а те люди, которые просто под влиянием пропаганды, которую они получали через мессенджеры, они прошли вот эту такую дистанционную идеологическую подготовку. Я говорю причем не только о России. Та же самая ситуация у нас в Европе, в странах Запада», — сообщил первый заместитель председателя комиссии ОП РФ по межнациональным отношениям Максим Григорьев.

На саммите Евросоюза, который прошел в Брюсселе на этой неделе, проблему усиленно обсуждали. Но пока в Европе ограничиваются призывами удалять террористические материалы. На что владелец того же мессенджера «Телеграм» Павел Дуров, проживающий сейчас, по некоторым данным как раз в Европе, снова отчитывается о закрытии страничек сторонников ИГИЛ, мол, уже пять тысяч блокировок.

Но за внушительной цифрой, по сути, ничего не стоит. Таких страничек ежедневно становится все больше и больше. К тому же, помимо террористических ячеек, мессенджер давно облюбовали и торговцы наркотиками. Только в этом месяце МВД вскрыло десятки точек продаж через «Телеграм».

Этого молодого человека полиции удалось задержать в Иркутске фактически в момент очередной сделки по продаже тяжелых синтетических наркотиков, которую он обсуждал по зашифрованному каналу с одним из покупателей. Следователи говорят об особо крупной партии товара. Речь идет о килограммах.

Тем не менее раскрывать коды дешифровки сообщений для борьбы с преступниками, во всяком случае российским контролирующим органам — ведь серверы «Телеграм» находятся в США и Германии — его владелец Павел Дуров категорически отказывается. Это, судя по всему, и вынудило руководителя Роскомнадзора Александра Жарова написать открытое письмо владельцам и пользователям «Телеграм»:

«Требование одно, и оно простое: заполнить присланную анкету сведениями о компании, которая управляет «Телеграм». И официально направить в Роскомнадзор для включения этих данных в реестр организаторов распространения информации. Однако до сих пор мы не получили от администрации мессенджера никакого ответа. Включение мессенджера в данный реестр означает лишь готовность «Телеграм» работать по российским законам», — сказано в заявлении руководителя Роскомнадзора.

Отказ был получен в тот же день. В ответном письме о возможности сотрудничества с российскими государственными органами Дуров не написал ни слова, что в сложившейся ситуации означает только одно: доступ в «Телеграм» террористам и преступникам по-прежнему открыт, и в числе их потенциальных жертв в любой момент могут оказаться в том числе и законопослушные пользователи этого популярного мессенджера.

Источник

Малеванный рассказал, как работают «спящие» террористические ячейки

Сотрудники ФСБ России провели задержание сторонников запрещенной в России террористической группировки «Хизб ут-Тахрир 1 аль-Ислами». В Москве, Татарстане и Тюменской области были задержаны 9 человек. По словам представителей ведомства, они обвиняются в «подготовке почвы для свержения власти». Задержанные вели антиконституционную деятельность, в основе которой заложена доктрина создания «всемирного халифата».

«Хизб ут-Тахрир аль-Ислами» — одна из «дочерних» организаций ИГИЛ 2 , сообщил в интервью Федеральному агентству новостей историк спецслужб Валерий Малеванный. По его словам, несмотря на то, что у задержанных не было при себе оружия, они представляли собой серьезную опасность.

«После того, как ИГИЛ был разгромлен в Сирии, вся их братия в количестве 18500 человек разбежалась по всей Европе, — сказал Малеванный. — Большинство образовало свои подпольные группировки — так называемые «спящие» ячейки, готовые по команде заняться террористическими акциями. К ним относится и «Хизб ут-Тахрир аль-Ислами».

К счастью, между спецслужбами ведущих стран мира налажены связи, и они обмениваются информацией о преступниках, сказал эксперт. Это позволяет консолидировать борьбу с террористическими группировками и эффективно им противодействовать.

«У такой стратегии много плодов, — заявил Малеванный. — Директор ФСБ Александр Бортников на заседании Совета безопасности России 22 ноября доложил, что за 6 месяцев только этого года было предотвращено 317 террористических актов и схвачено 149 террористов, из которых 27 ликвидированы при задержании. Борьба с терроризмом не прекращается ни на минуту, и неважно, как его адепты себя называют — Аль-Каида 1 , ИГИЛ или как-то еще — они рано или поздно будут разгромлены».

По словам эксперта, наследники «Исламского государства» 1 в России — в том числе и представители «Хизб ут-Тахрир аль-Ислами» — занимаются не только собственно приготовлением и исполнением террористических актов. Они активно вербуют сторонников, занимаясь пропагандистской и агентурной работой.

«Их нельзя оставлять без внимания, — считает Малеванный. — Все эти «спящие» ячейки — «кроты», как их называют люди моей профессии — чрезвычайно опасны. Они не проявляют себя активно до поры до времени, но в час икс покажут всю свою силу. Именно поэтому взаимодействие спецслужб на международном уровне так необходимо — только таким образом получится пресечь террористическую угрозу на корню».

1 Организация запрещена на территории РФ.

2 Организация запрещена на территории России.

Источник

Система подпольных ячеек — Clandestine cell system

Система подпольных ячеек — это метод организации группы людей (например, бойцов сопротивления , спящих агентов , мафиози или террористов ), чтобы такие люди могли более эффективно противостоять проникновению со стороны противостоящей организации (например, правоохранительных органов или воинских подразделений).

В ячеистой структуре каждая из небольшой группы людей в ячейке знает личности людей только в своей ячейке. Таким образом, любой член ячейки, который будет задержан и допрошен (или который является кротом ), вряд ли будет знать личности высокопоставленных лиц в организации.

Структура системы подпольных ячеек может варьироваться от строгой иерархии до чрезвычайно распределенной организации, в зависимости от идеологии группы , области ее деятельности, доступных коммуникационных технологий и характера миссии.

Преступные организации , секретные операции и нетрадиционные военные подразделения, возглавляемые спецназом, также могут использовать такую организационную структуру.

СОДЕРЖАНИЕ

Тайные операции против подпольных операций

Скрытая и тайные операции не то же самое , когда дело доходит до tradecraft . Современное определение НАТО тайной операции гласит, что личность спонсора скрывается, но в подпольной операции сама операция скрывается от участников. Иными словами, «секретный» означает «скрытый», а «скрытый» означает «отрицательный», то есть спонсор скрытого действия достаточно удален от него, чтобы спонсор мог заявить о своем незнании в случае обнаружения заговора.

Шпалы клетка относится к клетке, или изолированному группировка шпал агентов , которые бездействуют до тех пор, пока не получат заказы или решает действовать.

История

Французское сопротивление Второй мировой войны

Во время Второй мировой войны команды операции «Джедбург» десантировались в оккупированную Францию, чтобы возглавить нетрадиционные боевые единицы. В их состав входили два офицера — один американский или британский, а другой — французский, причем последний предпочтительно находился в районе, в котором они приземлились, и третий член, который был радистом.

В частности, через французского члена они связывались с доверенными лицами в районе операций и просили их набрать команду доверенных подчиненных (подъячейка). Если миссия заключалась в саботаже, разведке или шпионаже, не было необходимости встречаться большими частями. Если команда должна была выполнять прямые действия (часто неразумная миссия, если значительное количество местных жителей не имеет военного опыта), необходимо было бы объединиться в более крупные подразделения для боя. Уже тогда укрытия руководства были известны только лидерам подъячеек. Легитимность команды Jedburgh пришла из его известной принадлежности союзных держав, и это была структура , более подходящей для нетрадиционной войны , чем по — настоящего тайных операций.

Национальный фронт освобождения Южного Вьетнама

Эта организация, также известная как Вьетконг , выросла из более ранних антиколониальных групп, сражавшихся с французами, и из антияпонских партизан во время Второй мировой войны. Его методы управления, контроля и связи основаны на опыте этих более ранних повстанческих групп. Группа имела широкую поддержку со стороны Северного Вьетнама и, косвенно, Советского Союза. У него были параллельные политические и военные структуры, часто частично совпадающие. См. Стратегию и тактику Вьетконга и PAVN .

Самый нижний уровень состоял из ячеек из трех человек, которые работали довольно тесно и занимались своего рода самокритикой, обычной для коммунистических организаций в качестве связующего звена .

Временная ирландская республиканская армия

История современной Временной Ирландской республиканской армии (PIRA) восходит к ирландским революционным силам в начале 20 века. У него мало внешнего контроля. Его доктрина и организация изменились с течением времени по мере изменения политической, технологической и культурной ситуации в Ирландии.

Официально PIRA была иерархической, но по мере того, как британские силы безопасности стали более эффективными, она изменилась на полуавтономную модель своей оперативной деятельности и некоторых ее ячеек поддержки (таких как транспорт, разведка, прикрытие и безопасность). Его руководство рассматривало себя как руководство и способствовало достижению консенсуса. Ячейки самого низкого уровня, обычно состоящие из 2–5 человек, как правило, строились из людей с существующими личными отношениями. Британские контрповстанцы могли понять командную структуру, но не работу оперативных ячеек.

У IRA была обширная сеть неактивных или спящих ячеек, поэтому она могла вызывать новые специальные организации для любой конкретной операции.

Параллельные организации

NLF (Вьетконг) и PIRA, а также другие движения предпочли иметь параллельные политические и военные организации. В случае с NLF, за исключением некоторых лиц, имеющих убежище в Северном Вьетнаме, члены политической организации не могли быть открытыми во время войны во Вьетнаме . После окончания войны оставшиеся в живых чиновники НФО занимали высокие посты.

В случае PIRA ее политическое крыло, Шинн Фейн , становилось все более открытым, а затем и полноправным участником политики. У ХАМАС и Хезболлы также есть варианты явных политических / социальных услуг и тайных военных крыльев.

Открытый политический / общественно-скрытый военный раскол позволил избежать негибкости полностью секретной организации. Когда началось активное повстанческое движение, секретность могла ограничить свободу действий, исказить информацию о целях и идеалах и ограничить общение внутри повстанческого движения. В такой разделенной организации общественные вопросы могут решаться открыто, в то время как военные действия остаются скрытыми, а функции разведки остаются тайными.

Внешняя поддержка

Многие клеточные системы получают поддержку извне. Сюда могут входить лидеры, инструкторы и предметы снабжения (например, помощь Джедбурга французскому Сопротивлению) или безопасное убежище для открытой деятельности (например, представители НФО, которые могли бы действовать в Ханое).

Внешняя поддержка не обязательно должна быть открытой. Некоторые шиитские группы в Ираке, например, получают помощь от Ирана , но это не публичная позиция правительства Ирана и может даже ограничиваться фракциями этого правительства. Ранняя поддержка Соединенными Штатами Северного Альянса Афганистана против Талибана использовалась тайными операторами ЦРУ и спецназом армии США . По мере обострения последнего конфликта участие США стало явным.

Обратите внимание, что как нетрадиционная война (партизанские операции), так и внешняя внутренняя оборона ( борьба с повстанцами) могут быть скрытыми и использовать сотовую организацию.

В секретной противоповстанческой миссии только избранные лидеры принимающей страны знают об иностранной организации поддержки. Например, в рамках операции «Белая звезда» американский персонал оказывал тайную противоповстанческую помощь Королевской лаосской армии, начиная с 1959 года, она стала открытой в 1961 году и, наконец, прекратила операции в 1962 году.

Модели повстанческого движения и связанные с ними характеристики ячеек

Различные виды повстанческих движений различаются по тому, где они размещают подпольные или тайные ячейки. Кроме того, когда определенные типы повстанческих движений набирают силу, они принижают значение клеточной системы. Они могут по-прежнему использовать ячейки для обеспечения безопасности руководства, но если открытое насилие со стороны организованных подразделений становится значительным, ячейки становятся менее важными. Согласно трехэтапной доктрине Мао, ячейки по-прежнему используются в Фазе II для прикрытия партизан, занятых неполный рабочий день, но, поскольку повстанцы создают постоянные военные подразделения в Фазе III, в центре внимания становятся основные подразделения, а не ячейки.

Различные разновидности повстанцев размещают свои ячейки по-разному по отношению к существующему правительству. В Полевом Руководстве армии США FM3-07 проводится различие между разновидностями мятежей. Опираясь на эту работу, Ниберг ( офицер морской пехоты США) описывает четыре типа ячеек (есть также новый тип, связанный с транснациональными террористическими мятежниками):

- Традиционные: формируются медленнее всего, как правило, это местные мятежи, которые начинаются с ограниченных целей. Они более безопасны, чем другие, поскольку, как правило, создаются людьми с уже существующими социальными, культурными или семейными связями. Повстанцы возмущены правительством, которое не признало племенные, расовые, религиозные или языковые группы. Они «понимают, что правительство отрицает их права и интересы, и работают над их установлением или восстановлением. Они редко стремятся свергнуть правительство или контролировать все общество; однако они часто пытаются выйти из-под государственного контроля посредством автономии или полуавтономии». Моджахеды в Афганистане и курдское восстание в Ираке являются примерами этого традиционного образца повстанческого движения. Аль-Каида обычно действует в этом режиме, но если они станут достаточно сильными в данной области, они могут перейти в массово-ориентированную форму (см. ниже).

- Подрывные: обычно ими руководит организация, в которую входит по крайней мере часть правящей элиты, некоторые из которых уже сочувствуют правительству, а другие проникают в правительство. Когда они применяют насилие, оно преследует конкретную цель, например, принуждение к избирателям, запугивание должностных лиц, а также разрушение и дискредитацию правительства. Как правило, существует политическое подразделение (такое как « Шинн Фейн» или « Фронт национального освобождения» ), которое руководит военными при планировании тщательно скоординированного насилия. «Применение насилия направлено на то, чтобы показать некомпетентность системы и спровоцировать правительство на чрезмерно жестокую реакцию, которая еще больше подрывает ее легитимность». Нацистская приход к власти, в 1930 году , является еще одним примером подрывной деятельности. Члены нацистского парламента и уличные боевики вряд ли были тайными, но общий план нацистского руководства по установлению контроля над страной был скрыт. « Подрывное повстанческое движение подходит для более либеральной политической среды, которая позволяет повстанцам использовать как законные, так и незаконные методы для достижения своих целей. Эффективное правительственное сопротивление может превратить это в модель критических ячеек.

- Критическая ячейка: они вступают в игру, когда политический климат становится менее благоприятным, чем тот, который допускал теневые ячейки . В то время как другие системы ячеек пытаются сформировать ячейки разведки в правительстве, этот тип создает ячейки « теневого правительства », которые могут захватить власть, как только статус-кво будет свергнут. Эта модель включает классический государственный переворот и часто пытается минимизировать насилие. Примеры включают сандинистский захват существующего правительства, ослабленного внешней народной революцией. «Повстанцы также стремятся проникнуть в правительственные учреждения, но их цель — разрушить систему изнутри». Внутри правительства формируются подпольные ячейки. «Применение насилия остается скрытым до тех пор, пока правительство не будет настолько ослаблено, что вышестоящая организация повстанцев захватит власть при поддержке вооруженных сил. Один из вариантов этой схемы — когда руководство повстанцев позволяет народной революции уничтожить существующее правительство, а затем выходит к руководить формированием нового правительства. Другой вариант наблюдается в кубинской революции и называется очагом повстанческого движения (или кубинской моделью). Эта модель включает в себя единую вооруженную ячейку, которая возникает посреди деградирующей легитимности правительства и становится ядро, вокруг которого проходят массовые митинги народной поддержки. Повстанцы используют эту поддержку для установления контроля и создания новых институтов ».

- Массово-ориентированное: в то время как подрывные и скрытые системы работают изнутри правительства, массово-ориентированная система строит правительство, полностью выходящее за рамки существующего, с намерением его заменить. Такие «повстанцы терпеливо создают базу пассивных и активных политических сторонников, одновременно создавая крупный вооруженный элемент партизанских и регулярных сил. Они планируют длительную кампанию усиления насилия, чтобы разрушить правительство и его институты извне. У них есть колодец». — развитая идеология и тщательно определяют свои цели. Они высокоорганизованы и эффективно используют пропаганду и партизанские действия для мобилизации сил для прямого политического и военного вызова правительству ». Революция, породившая Китайскую Народную Республику , Американская революция и повстанческое движение « Сияющий путь» в Перу являются примерами модели, ориентированной на массы. После создания этот тип повстанческого движения чрезвычайно трудно победить из-за его глубокой организации.

Классические модели для работы сотовой системы

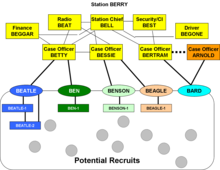

В приведенных здесь примерах будут использоваться криптонимы ЦРУ в качестве соглашения об именах, используемого для идентификации членов системы ячеек. Криптоним начинается с двухбуквенного названия страны или субъекта (например, AL), за которым следуют другие буквы, чтобы сформировать произвольное слово, например «BERRY», «BEN» и «BEATLE» в приведенном ниже примере.

Операции под официальным прикрытием

Станция BERRY работает от имени страны B в целевой стране BE. На станции работают три оперативных сотрудника и несколько офицеров поддержки. Офицер БЕТТИ наблюдает за местными агентами БЕНА и БИТЛА. БЕНСОН и БИГЛЬ контролируют БЕССИ.

Некоторые новобранцы из-за деликатного положения или из-за того, что их личности не подходят для руководства ячейками, могут не входить в ячейки, а работать в одиночку, возможно, другими, чем ответственным за вербовку. В этом примере актив BARD представляет собой высокочувствительный синглтон другого типа , который является совместным активом страны B и страны, обозначенной префиксом AR. АРНОЛЬД — куратор из посольства AR страны, который знает только куратора BERTRAM и офицера службы безопасности BEST. АРНОЛЬД не знает начальника станции Берри или других сотрудников. Помимо BELL и BEST, персонал станции знает BERTRAM только как человека, которому разрешено находиться на станции и который известен своей игрой на пианино на вечеринках в посольстве. Он покрыт , как культурные атташе, в стране , которая имеет очень мало пианино. Только персонал, связанный с BARD, знает, что АРНОЛЬД — это не еще один дружественный дипломат.

Напротив, БЕССИ и БЕТТИ знают друг друга, и существуют процедуры для их передачи активов друг друга в случае, если один из двух выйдет из строя.

Однако некоторые новобранцы будут иметь право набирать свою собственную ячейку, как это сделал BEATLE. БЕТТИ знает имена BEATLE-1 и BEATLE-2, так как он или она проверяли их контрразведкой штаб-квартиры, прежде чем они были завербованы.

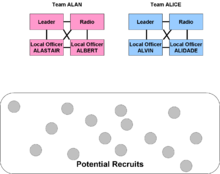

Тайное присутствие

Диаграмма в этом разделе показывает, что две команды, ALAN и ALICE, успешно вошли в зону операций, страна с кодом AL, но знают только о пуле потенциальных новобранцев и еще никого не наняли. Между собой они общаются только через штаб, поэтому компрометация одной команды не повлияет на другую.

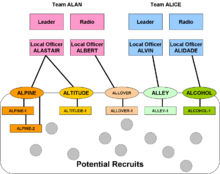

Предположим, что в команде ALAN АЛАСТЕЙР является одним из офицеров с местными контактами и может нанять двух руководителей ячеек: ALPINE и ALTITUDE. Другой местный офицер в команде, АЛЬБЕРТ, нанимает АЛЛОВЕРА. Когда ALPINE набирала двух членов подъячейки, их называли ALPINE-1 и ALPINE-2.

ALPINE и ALTITUDE знают только, как связаться с ALASTAIR, но они знают, по крайней мере, имена некоторых других членов команды, если ALASTAIR будет недоступен, и они примут сообщение от ALBERT. Чаще всего личность (и местонахождение) радиста не разглашается. АЛЬПИЯ и ВЫСОТА, однако, не знают друг друга. Они не знают никого из членов команды ALICE.

Законность структуры подъячейки происходила из процесса набора, первоначально случае офицер , а затем лидеры клеток. Руководитель ячейки может предлагать имена членов подъячейки ответственному за ведение дел, чтобы оперативный сотрудник мог провести в штаб-квартире проверку биографических данных потенциального новобранца, прежде чем вводить их в подъячейку. В принципе, однако, члены подъячейки должны знать АЛЬПИЙСКИЙ, а иногда и другие члены АЛЬПИЙСКОЙ ячейки, если им нужно работать вместе; если бы у ALPINE-1 и ALPINE-2 были независимые задания, они могли бы не знать друг друга. ALPINE-1 и ALPINE-2 определенно не знают ALASTAIR или кого-либо из клеток ALTITUDE или ALLOVER.

По мере роста сетей лидер подъячейки может создавать свою собственную клетку, поэтому ALPINE-2 может стать лидером клетки ALIMONY.

Отказоустойчивые ячеистые конструкции

Современная теория коммуникаций представила методы повышения отказоустойчивости в сотовых организациях. Теория игр и теория графов применялись для изучения оптимального дизайна скрытых сетей.

В прошлом, если члены ячейки знали только лидера ячейки, а лидер был нейтрализован, ячейка была отрезана от остальной части организации. Но если бы у традиционной ячейки была независимая связь с иностранной организацией поддержки, штаб-квартира могла бы организовать ее повторное соединение. Другой метод состоит в том, чтобы иметь безличную связь в качестве «побочных связей» между ячейками, например, пару мертвых точек , одну для команды ALAN, чтобы оставлять сообщения «потерянный контакт» для извлечения командой ALICE, и другую мертвую точку для команды ALICE, чтобы покинуть ее. сообщения для команды ALAN.

Эти ссылки, которые можно использовать только при потере контакта , не гарантируют контакта. Когда команда обнаруживает сообщение в своем аварийном сбросе, она может сделать не что иное, как отправить предупреждающее сообщение в штаб. Штаб может определить через SIGINT или другие источники, что противник захватил руководство и всю команду, и приказать другой команде не пытаться контактировать. Если штаб может иметь разумную уверенность в том, что произошел сбой связи или частичный компромисс, он может послать новый контакт оставшимся в живых.

Когда у группы отключения есть электронные средства связи, такие как Интернет, у нее гораздо больше шансов избежать наблюдения и получить инструкции в чрезвычайных ситуациях, чем при использовании тупика, который может находиться под физическим наблюдением.

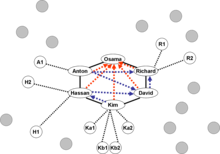

Нетрадиционные модели на примере Аль-Каиды

Если Учебное пособие « Аль-Каиды» является подлинным, оно демонстрирует, что восточные клеточные структуры могут отличаться от западных. Минимальную ключевую группу лидеров Аль-Каиды можно рассматривать как кольцевую или цепную сеть, в которой каждый лидер / узел возглавляет свою собственную иерархию.

Такие сети функционируют за счет того, что их подсети предоставляют информацию и другие формы поддержки (модель «многие к одному»), в то время как основная группа предоставляет «истину» и решения / направления (модель «один ко многим»). ). Доверие и личные отношения — важная часть сети «Аль-Каиды» ( ограничивающий фактор , даже если он обеспечивает повышенную безопасность). Члены ячеек обучаются как «сменные» единицы, а «проверка» членов происходит во время периода обучения под наблюдением основной группы.

Ячейки этой структуры построены вовне, из внутреннего ядра лидерства. На первый взгляд это можно сравнить с западной структурой ячеек, которая исходит из штаб-квартиры, но центральная роль Запада носит бюрократический характер, в то время как структуры в других незападных культурах строятся на тесных личных отношениях, часто выстраиваемых годами, возможно, с участием семьи или других людей. групповые связи. Таким образом, в такие группы очень трудно проникнуть. Тем не менее, возможно, что участники группы будут скомпрометированы через COMINT или, в редких случаях, путем компрометации участника.

Ядро группы — это кольцо, наложенное на внутреннюю структуру идеологического авторитета . Каждый член ядра образует еще одну систему концентратора и луча, периферийные устройства ведут к ячейкам инфраструктуры под контролем члена основной группы и, возможно, к оперативным группам, которые поддерживает штаб-квартира. В такой организации есть момент, когда операционная ячейка становится независимой от ядра. Члены, пережившие операцию, могут присоединиться к разным моментам.

Усама бен Ладен в этой модели отвечал за руководство организацией и был представителем пропагандистских сообщений, распространяемых пропагандистской ячейкой. Каждый из остальных членов ядра управляет одной или несколькими ячейками инфраструктуры.

Хотя тесная связь повышает безопасность, она может ограничить гибкость и возможности масштабирования организации. Ценности внутри группы, которые изначально связывают ячейку вместе, общие культурные и идеологические ценности недостаточны для создания дополнительной лояльности к бюрократическому процессу.

«Члены основной группы находятся под тем, что можно было бы назвать« позитивным контролем »- длительные отношения и схожее мышление делают« контроль »не такой большой проблемой, но существуют различные роли, а положение (структурное, финансовое, духовное) определяет авторитет , таким образом делая основную группу топологически иерархической «.

На иллюстрации ядра, показанной здесь, каждый член знает, как связаться с двумя другими членами, а также знает члена (ов), которого он или она считает своим идеологическим превосходителем. Сплошные линии показывают базовое общение, пунктирные красные стрелки показывают первый уровень идеологического уважения , а пунктирные синие стрелки показывают второй уровень идеологического уважения.

Если Усама, самый уважаемый, умрет, ядро восстановится. В то время как у разных членов есть индивидуальное идеологическое руководство, и они не одинаковы для всех членов, ядро воссоздает (в нашем примере) Ричарда как наиболее уважаемого.

Предположим, что потерь нет, и с Усамой напрямую могут связаться только члены основной группы. Члены внешних ячеек и систем поддержки могли знать его только как «Командующего», или, как в случае с «Аль-Каидой», лицо Усамы бен Ладена узнаваем во всем мире, но лишь немногие люди знали, где он был и даже как свяжитесь с ним.

Ячейки инфраструктуры

Любая подпольная или скрытая служба, особенно ненациональная, требует выполнения множества технических и административных функций, таких как:

- Набор / обучение

- Поддельные документы / поддельная валюта

- Финансы / Сбор средств

- Связь

- Транспорт / Логистика

- Убежища

- Разведка / Противодействие

- Оперативное планирование

- Оружие и боеприпасы

- Психологические операции

Национальная разведывательная служба имеет вспомогательную организацию, которая занимается такими услугами, как финансы, логистика, объекты (например, убежища ), информационные технологии, связь, обучение, оружие и взрывчатые вещества, медицинские услуги и т. Д. Сама по себе транспортировка является огромной функцией, включая необходимость покупать билеты, не вызывая подозрений, и, при необходимости, с использованием личного транспорта. Финансы включают в себя необходимость перевода денег без привлечения внимания организаций финансовой безопасности.

Некоторые из этих функций, такие как финансы, намного сложнее выполнять в отдаленных районах (например, FATA в Пакистане ), чем в городах с большим количеством официальных и неофициальных финансовых учреждений и связями для их поддержки. Если финансовый офис находится далеко от удаленной штаб-квартиры, необходимы курьеры , которым следует в определенной степени доверять, но которые могут не знать содержание своих сообщений или фактическую личность отправителя и / или получателя. Курьеры, в зависимости от баланса между типом и размером сообщения, безопасностью и доступной технологией, могут запоминать сообщения, носить с собой аудио- или видеозаписи или переносить компьютерные носители.

Эти ячейки являются социально встроенными (в меньшей степени, чем основная группа), структурно встроенными, функционально встроенными (они специализированы в предметной области) и специфичными для базы знаний (не похоже, что много перекрестного обучения или боковая мобильность в организации). Такие клетки, вероятно, подвергаются как положительному, так и отрицательному контролю («делай это, делай такие вещи, не делай того»).

| Член | Инфраструктура под командованием |

|---|---|

| Ричард | Финансы |

| Антон | Военная подготовка / операции 1 |

| Хасан | Военная подготовка / операции 2 |

| Дэйвид | Транспорт |

| Ким | Коммуникации и пропаганда |

Руководитель военной ячейки несет ответственность за обучение ее членов, и, когда операция запланирована, выбор оперативного командира, предоставление ему или ему основной цели и организация любой необходимой поддержки, а затем освобождение ее или его от жесткого контроля для выполнить встречу . Военные руководители могут иметь прямую, возможно, одностороннюю связь со своими ячейками, или им, возможно, придется передать Ким сообщения, которые должны быть переданы, с помощью средств, о которых Антон и Хасан не нуждаются.

Отметим, что Антон не имеет прямого отношения к Ким. В обычных обстоятельствах он жертвует эффективностью ради безопасности, передавая запросы на связь через Хасана. Структура безопасности также означает, что Хасан не знает членов ячеек Антона, а Ким может знать только способы связи с ними, но не их личность.

Ким управляет двумя системами ячеек: одной для защищенной связи, а другой — для пропаганды. Чтобы отправить пропагандистское сообщение, Усама должен передать его Ким. Если бы Ким был скомпрометирован, у основной группы могли возникнуть серьезные проблемы с любыми внешними коммуникациями.

Террористические сети не совсем соответствуют другим системам ячеек, которые регулярно отчитываются в штаб-квартире. Очевидная методология «Аль-Каиды», позволяющая оперативным группам определять свои окончательные даты и средства атаки, демонстрирует оперативную схему, но не периодичность, которую можно было бы легко использовать для контрольного списка показаний, подходящего для центра предупреждения. Такие списки зависят от просмотра локального шаблона, чтобы дать конкретное предупреждение.

Обратите внимание, что у Хасана есть два подчиненных, которые еще не создали оперативные ячейки. Этих подчиненных можно считать спящими , но не обязательно со спящей ячейкой.

Операционные ячейки

Для каждой миссии создается одна или несколько операционных ячеек . Если «Аль-Каида» использует свой типичный метод действий , предусматривающий множественные одновременные атаки, для каждого целевого местоположения может существовать рабочая ячейка. Для некоторых операций могут потребоваться ячейки поддержки в операционной зоне. Например, может быть более безопасно иметь бомбы для сборки местных ячеек, которые будут доставлены ячейками, пришедшими извне.

Операционные ячейки не создаются, а вместо этого «засеваются» с использованием лиц, замеченных или запрашивающих помощь (обе группы «проверяются», проходя обучение под наблюдением основной группы, что резко ограничивает возможность выдачи прохожих под ложным флагом. ). Классификация операционных ячеек, по-видимому, осуществляется по возможностям, региону, а затем задаче / операции. Операционные ячейки состоят из членов, мировоззрение которых было тщательно проверено — необходимо для предварительной нагрузки, потому что такие ячейки рассредоточены обратно в их собственный локальный контроль (или отрицательный контроль — запрещенное поведение — при этом положительный контроль приходит только в форме контакта для синхронизации. или поддержка).

Если оперативные ячейки обычно «высвобождаются» изогнутыми пунктирными линиями на связи с военными ячейками для выбора их окончательных операционных параметров, они используют другую парадигму, чем правительственные подпольные или секретные операции. Силы специальных операций США иногда ждут разрешения президента, чтобы совершить атаку или даже перейти к плацдармам. Стране придется столкнуться с последствиями неуместной атаки, поэтому она может быть чрезмерно осторожной, тогда как террористическая сеть может просто пожать плечами, когда мир расстроен. Если предположить, что операционная техника «Аль-Каиды» не заключается в использовании положительного контроля , их действия могут быть более случайными, но и более непредсказуемыми для сил контртеррористической деятельности. Если их ячейки нуждаются в постоянном контроле, существуют каналы связи, которые могут быть обнаружены SIGINT, и если их команда может быть нарушена, полевые подразделения не смогут функционировать. Поскольку у террористов не так много недостатков, когда они атакуют не синхронно с другими действиями, отсутствие положительного контроля становится сильной стороной их подхода к организации ячеек.

Операционные ячейки должны иметь постоянную внутреннюю связь; есть командир, который может поддерживать связь с ячейками инфраструктуры или, что менее вероятно с точки зрения безопасности, с основной группой.

Подход Аль-Каиды отличается от подхода террористических организаций более раннего периода:

- Ячейки избыточны и распределены, что затрудняет их свертывание.

- Ячейки скоординированы, а не находятся под «командованием и контролем» — такая автономия и местный контроль делают их гибкими и повышают безопасность.

- Доверие и внутренняя связь с ячейкой обеспечивают избыточность потенциального командования (неудача палестинских операций в прошлом), а также общую базу знаний (что может означать, что со временем внутри ячейки возникает « перекрестное обучение », обеспечивая избыточность наиболее важных навыков и знаний).

Сети косвенной поддержки

На приведенном выше рисунке обратите внимание на сеть косвенной поддержки, контролируемую подъячейкой Ричарда.

В 2002 году газета US News & World Report сообщила, что американская разведка начала собирать информацию об Аль-Каиде, указывая на то, что «[когда она считалась почти невозможной проникнуть, Аль-Каида оказывается не более сложной целью, чем КГБ или мафия — закрытые общества, в которые правительству США потребовались годы, чтобы проникнуть внутрь. «Мы получаем имена, различные лагеря, в которых они тренировались, иерархию, междоусобицы», — говорит сотрудник разведки. «Это очень многообещающе» ». собранные данные позволили привлечь информаторов.

В статье в журнале армии США Military Review Дэвид У. Пендалл предположил, что «программа по задержанию и выпуску подозреваемых может вызвать у таких подозреваемых сопротивление или недоверие и помешать им в дальнейших действиях или, что еще важнее, вызвать недоверие к подозреваемым. лидеры ячеек этих людей в будущем ». Автор отметил, что пресс-релиз, в котором описывается сотрудничество Рамзи бин аль-Шибха с Соединенными Штатами, «наверняка предотвратит повторное вступление в террористическую ячейку в качестве доверенного члена и, скорее всего, ограничит дальнейшее доверие и назначение ближайших соратников ячейки, все еще находящихся на свободе. Похититель определит, когда назвать имена, а когда промолчать ». Действительно, как только разведка узнает имя и характеристики противника, находящегося в свободном доступе, а также некоторую конфиденциальную информацию, которая, вероятно, будет ему известна, может быть выпущен пресс-релиз, в котором будет рассказано о его сотрудничестве. Такой метод нельзя использовать слишком часто, но при осторожном использовании он может нарушить работу критически важных сетей доверия. Наибольшая неопределенность может быть связана с тем, чтобы поставить под сомнение ключевого члена оперативной ячейки, которая стала автономной.

Источник