DBO Transfer Moscow RUS: что это такое, откуда пришли деньги

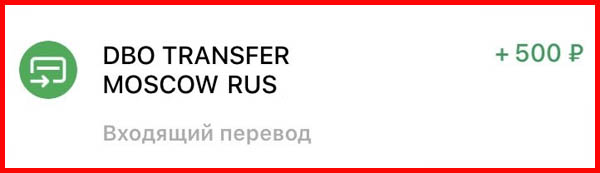

Многие владельцы банковских карт столкнулись со странными зачислениями, обозначенными как DBO Transfer Moscow RUS. Размер транзакций может варьироваться. Получить информацию об источнике перевода помогут следующие ниже рекомендации.

Информация о транзакции

DBO Transfer Moscow RUS является переводом на карту, который осуществляется при помощи сервиса ДБО (дистанционное банковское обслуживание). Это означает, что транзакция производится через online-банкинг, терминал или систему виртуальных платежей. ДБО используется разными организациями (юридическими лицами, ИП и компаниями), заключившими договор с банковским учреждением. Система функционирует на базе телефонных и компьютерных сетей с помощью internet-banking, direct-banking, home-banking и других технологий.

Услугу дистанционного банковского обслуживания (ДБО) предоставляет большинство банков Российской Федерации (Тинькофф, Альфа-Банк, ВТБ, Сбербанк). Принцип работы ДБО довольно прост: корпоративным клиентам предоставляется возможность удаленного отслеживания передвижения средств по счетам, перевода денег контрагентам, конвертации валют, перечисления налогов, выплаты заработной платы и зачисления средств на карты. Благодаря такому подходу организации и ИП могут производить моментальные расчеты без необходимости посещать банк с помощью платежных терминалов или онлайн-банкинга.

Резюмируя все сказанное выше несложно понять, что транзакция DBO Transfer Moscow RUS была реализована через банк компанией, обладающей непосредственным отношением к получателю. Техническую расшифровку платежа можно описать следующим образом:

- DBO – аббревиатура указывает на транзакцию, выполненную с помощью сервиса ДБО;

- Transfer – тип транзакции;

- Moscow RUS – сообщает о местоположении компании, которая зачислила денежные средства. В данном случае это Москва, Россия.

Как получить информацию о настоящем отправителе

- Позвонить на номер горячей линии своего банка и обратиться к менеджеру с просьбой сообщить дополнительную информацию, касающуюся зачисления средств. Работники службы поддержки могут предоставить данные об отправителе перевода.

- Обратиться к своему работодателю с вопросом о дополнительных начислениях. Вполне возможно, что транзакция связана с выплатой командировочных, больничных или перерасчета по заработной плате.

Если перевод DBO Transfer Moscow RUS был осуществлен через терминал или online-банкинг стороннего кредитного сервиса, получить информацию об отправителе денежных средств вряд ли получится. В таком случае придется ожидать уведомления от организации или индивидуального предпринимателя, отправившего платеж.

Отзывы в интернете сообщают о том, что перевод DBO Transfer Moscow RUS в редких случаях может исходить от мошенников. Они делают транзакцию с ворованной карты, после чего обращаются к владельцу с просьбой вернуть зачисленные по ошибке денежные средства на другую карту. В подобной ситуации рекомендуется позвонить в банк и обратиться к менеджерам, сообщив о собственной непричастности к данному платежу. Через некоторое время деньги будут заблокированы.

Отзывы

Несколько дней назад на мою банковскую карту Тинькофф поступил перевод в размере 10000 рублей с пометкой DBO Transfer Moscow RUS. Звонок на горячую линию не помог прояснить ситуацию. Узнал только, что транзакция была сделана через систему ДБО (дистанционного банковского обслуживания).

Заключение

DBO Transfer Moscow RUS – транзакция, которая осуществляется через сервис дополнительного банковского обслуживания. Для получения детальной информации об отправителе платежа рекомендуется позвонить на горячую линию своего банка. Перевод может быть связан с дополнительными начислениями по заработной плате или выплате командировочных. Поэтому для определения источника платежа стоит также обратиться к работодателю.

Источник

В Рунете распространилась схема онлайн-мошенничества с использованием P2P-шлюзов банков

5 Время прочтения: 3 минуты

Ассоциация профессиональных пользователей социальных сетей и мессенджеров (АППСИМ) заявила о распространении в Рунете схемы подмены платежных форм онлайн-оплаты, в результате которой деньги попадают на карты мошенников. Как стало известно «Коммерсанту», Росфинмониторинг по итогам запроса АППСИМ передал эту информацию в Роскомнадзор (там подтвердили получение), ЦБ и МВД. АППСИМ в обращении в Росфинмониторинг сообщила о мошеннических трансакциях через P2P-шлюзы банков, то есть сервисы, обрабатывающие переводы между картами физических лиц, при этом опрошенные банки подтвердили наличие проблемы.

Схема основана на том, что мошенник создает, например, сайт по проведению платных опросов, после участия в которых пользователю приходит ссылка на получение крупного выигрыша. Для получения денег пользователю нужно заполнить несколько форм, после чего его просят уплатить небольшую комиссию, введя данные своей банковской карты.

В итоге деньги поступают на банковские карты мошенников. По данным АППСИМ, до 80% трансакций на мошеннических сайтах идут через P2P-шлюзы банков, в остальных 20% используются подставные онлайн-магазины. Проблема может затрагивать многие российские банки, но в первую очередь — Московский Индустриальный Банк и Всероссийский Банк Развития Регионов, утверждается в обращении.

В результате проверочных мероприятий МИнБанк выявляет сайты, на которых организуется указанный вид мошенничества, подтвердил изданию начальник управления информационной безопасности МИнБанка Игорь Плотников. Он отметил, что доступ по IP от подобных серверов блокируется на стороне банка. При этом за последнее время были выявлены сайты, на которых ввод информации о карте осуществлялся без перехода на страницу как банка, предоставляющего сервис переводов, так и банка-эмитента, указывает он. В ВБРР не ответили на запрос «Коммерсанта».

Собеседник газеты в одном из банков утверждает, что помимо упомянутых организаций подобные случаи нередко отмечаются в «Открытии» и QIWI. В пресс-службе «Открытия» сообщили, что схема выманивания средств через фишинговые сайты не новая, и назвали ее больной темой для всей индустрии, подчеркнув, что большая часть мошеннических трансакций проходит через системы платежей других банков.

«Действительно, социальная инженерия — самый популярный и доходный вид мошенничества в Интернете, предполагающий относительно низкие затраты на его реализацию. Подобная проблема не связана исключительно с P2P-шлюзами для проведения трансакций между картами физических лиц — она затрагивает еще множество различных технологий, позволяющих производить прямой перевод денежных средств между клиентами», — отметил технический директор QIWI Кирилл Ермаков, чей комментарий поступил в Банки.ру. «Мы в QIWI знаем о такой схеме выманивания средств не первый год, активно с ней боремся и стремимся сделать антифрод-систему на наших картах и кошельках максимально эффективной, чтобы предотвращать несанкционированный перевод средств как с наших карт и кошельков, так и в их пользу. Мы оцениваем как динамику переводов, так и множественные технические параметры платежа для определения его легитимности. Для минимизации подобных атак мы активно взаимодействуем с антифрод-службами других банков, что позволяет оперативно выявлять инциденты и предотвращать несанкционированный вывод денежных средств», — подчеркнул он.

Описанная проблема — общая для банков, у которых есть эквайринговые сервисы переводов с карты на карту и оплаты услуг, подтвердили в Тинькофф Банке. Обнаружив появление этой схемы, Тинькофф Банк во второй половине 2019 года внедрил ряд технологий и пересмотрел алгоритм работы антифрод-системы, рассказал «Коммерсанту» его представитель.

Ранее СМИ написали о новой схеме фишинга под названием «Белый кролик»: клиент сначала привлекается на безобидные брендированные сайты с опросами, где обещается вознаграждение, а получив письмо о выигрыше с вредоносной ссылкой, переводит деньги злоумышленнику. Каждый отдельный этап не вызывает подозрений, и его сложно отследить службе безопасности банка. Атаки по такой схеме адресные, и для конкретного пользователя формируется одноразовая ссылка, а когда владелец службы безопасности отправит жалобу регистратору сайта на неправомерное использование бренда или фишинг, ссылка, по которой открывался мошеннический портал, просто не сработает.

\n \n\t\t\t \n\t\t\t \n\t\t \n\t»,»content»:»\t\t

Источник

Реализация шлюза P2P операций перевода с карты на карту

Для своего проекта мне потребовалось реализовать возможность перевода с карты на карту. Для официального подключения к интерфейсу любого банка необходимо заключение договора и выполнение ряда условий. Поэтому было принято решение сделать шлюз к публичной странице банка. Для этих целей были выбраны два банка Тинькофф и БИН Банк предоставляющие возможность перевода на “свои” карты без комиссии. Подробней о тарифах и ограничениях на перевод вы можете ознакомиться на соответствующих страницах банков. В этой статье краткое описание работы шлюза, реализующего функциональность приема платежей на карту.

Требуется реализовать перевод с любой карты на заранее выбранную карту, с поддержкой процедуры авторизации 3DSecure. 3DSecure это защищенный протокол авторизации пользователей для CNP-операций (без присутствия карты). Подробней вы можете почитать на специализированных сайтах, ниже на схеме приведена упрощенная схема, как это работает с точки зрения пользователя.

На картинке упрощенно представлен механизм авторизации транзакции, то, что происходит “под капотом”, когда вы проводите операцию оплаты или перевода с карты на карту, и вводите для подтверждения SMS код.

- Вводите карточные данные и сумму, и отправляете на сайт банка.

- Банк обращается к специализированному сервису (Merchant Plug-In MPI), который генерирует специальный запрос PaReq, представляющий из себя XML c ЭЦП, содержащий параметры транзакции, а также данные, куда данный запрос должен быть направлен (Access Control Server ACS), и куда направить авторизационный ответ (PaRes).

- Банк возвращает пользователю страницу, содержащую информацию от MPI и автоматически переадресующую браузер на страницу ACS банка, выпустившего карту пользователя. Пользователю отображается страница для ввода SMS кода и направляется SMS на зарегистрированный в банке-эмитенте номер телефона.

- После ввода SMS-кода, ACS сервер формирует страницу c авторизационным ответом (PaRes), перенаправляющую пользователя на страницу MPI для завершения операции, либо отказа в ее выполнении.

Для более глубокого понимания процесса читайте соответствующие документы Visa или Mastercard, для решения этой задачи данного уровня вполне достаточно.

Для обеспечения бесшовной работы шлюза, чтоб не торчали уши сайта, через который производится перевод, необходимо встроиться в этот процесс переадресации браузера между MPI и ACS. Для этого нужно заменить адрес (TermUrl) полученный от MPI. Это адрес, на который будет переадресован PaRes после завершения пользователем авторизации, в качестве TermUrl в запрос вписывается адрес шлюза. Это позволит шлюзу получить ответ (RaRes) отправить его серверу MPI и обработав ответ MPI направить пользователя на страницу успешного или не успешного завершения транзакции.

Шлюз работает между браузером пользователя и страницей банка, реализует функции ввода/вывода эмулируя страницу банка, дополняет и изменяет данные, и обрабатывает ответы и ошибки от сервисов банка.

Протокол взаимодействия с каждым из банков выяснялся вручную путем back engineering взаимодействия между броузером и сайтом банка, в целом логика одна и та же, разница в переменных и методах передачи. В целом это является узким местом, и работоспособность софта зависит от неизменности API, как только банк изменит работу сервиса, придется менять и логику работы шлюза.

Рассмотрим подробней логику работы.

Для обеспечения проведения операций в шлюзе реализована платежная страница, вызов к которой осуществляется по адрес:

В URL содержатся следующие переменные:

payid– ID операции необходимое для идентификации результатов запроса на оплату после завершения транзакции;

sum – сумма операции;

text – информационное поля “Назначение платежа”.

После заполнения карточных данных, согласия с условиями выполнения, производится запрос комиссии на проведение операции. Размер комиссии и банк (один из двух Тинькофф и БИН), через который будет произведен перевод, зависит от карты, указанной в настройках шлюза как приемник перевода и доступности сервиса банка. В шлюзе реализован простой механизм маршрутизации и обработки ошибок: выбирается всегда Тинькофф, если страница банка не доступна, то выбирается страница БИН Банка.

После нажатия кнопки перевести, происходит переадресация на страницу банка эмитента, выпустившего карту (ACS), с которой будет производиться операция списания. Шлюз произведет запрос PaReq параметров у MPI, заменит TermUrl и направит данные пользователю, предварительно запомнив параметры транзакции в кэш (Redis).

После завершения авторизации, PaRes поступят в шлюз, и он на основании данных кэша направит их соответствующему МPI, обработает ответ и перенаправит пользователя на одну из страниц (ERROR_PAGE, SUCCESS_PAGE), указанных в параметрах настройки шлюза.

URL вызова страницы успешного завершения операции содержит переменную payid, передающую результаты выполнения операции в виде JWT c ЭЦП.

Верифицируя содержимое JWT, можно получить достоверную информацию об успешности выполнения операции, JWT токен выполняет функцию аналогичную PaReq и обеспечивает возможность интеграции с внешней системой.

Данное решение представляет из себя прототип платежного шлюза, с помощью которого можно реализовать интернет эквайринг (прием оплаты по карте) на своем сайте или странице в соцсети. Платежную страницу можно параметризировать или написать свою, творчески доработать софт, главное передавать на вход сумму и id операции и проверять на выходе, что ничего не было творчески изменено еще кем-то. Исходники и рабочие примеры доступны на github.

Там же размещен шлюз, для пополнения своего кошелька VK.pay, который также может быть использован в качестве платежного шлюза. В целом, реализует те же самые принципы, для реализации части функционала использовался Selenium, с помощью которого реализуется авторизация на сайте и авторизация для доступа к кошельку.

ВАЖНО! Любые интернет транзакции потенциально опасны, ваши данные могут быть украдены, необходимо принимать меры предосторожности при проведении интернет транзакций.

ВАЖНО! За кражу средств с чужих банковских карт предусмотрена уголовная ответственность (ст. 159.3, 159.6 УК РФ).

Источник