- Что такое Домен Windows и как он влияет на мой компьютер?

- Что такое домен?

- Является ли мой компьютер частью домена?

- Чем рабочие группы отличаются от доменов

- Как присоединиться к домену или выйти из домена

- Преимущества использования доменной сети

- [Конспект админа] Домены, адреса и Windows: смешивать, но не взбалтывать

- Дедушка NetBIOS

- Стандарт наших дней – DNS

- Порядок разрешения имен

- Active Directory и суффиксы

Что такое Домен Windows и как он влияет на мой компьютер?

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Что такое домен?

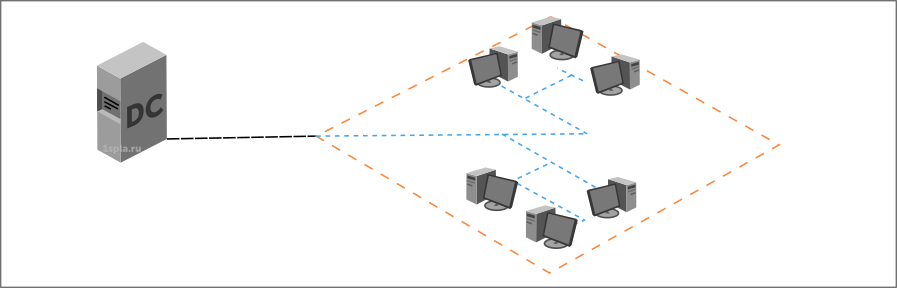

Домены Windows предоставляют сетевым администраторам возможность управлять большим количеством компьютеров и контролировать их из одного места. Один или несколько серверов, известных как контроллеры домена, контролируют домен и компьютеры на нём.

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена. Это означает, что вы можете войти в систему с одним и тем же именем пользователя и паролем на любом компьютере, присоединённом к домену.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах. Все настройки контролируются из одного места. Это также «блокирует» компьютеры. Вероятно, вам не будет разрешено изменять многие системные настройки на компьютере, присоединённом к домену.

Другими словами, когда компьютер является частью домена, организация, предоставляющая этот компьютер, управляет и настраивает его удалённо. Они контролируют ПК, а не тот, кто им пользуется.

Поскольку домены не предназначены для домашних пользователей, к домену можно присоединить только компьютер с версией Windows Professional или Enterprise. Устройства под управлением Windows RT также не могут присоединяться к доменам.

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

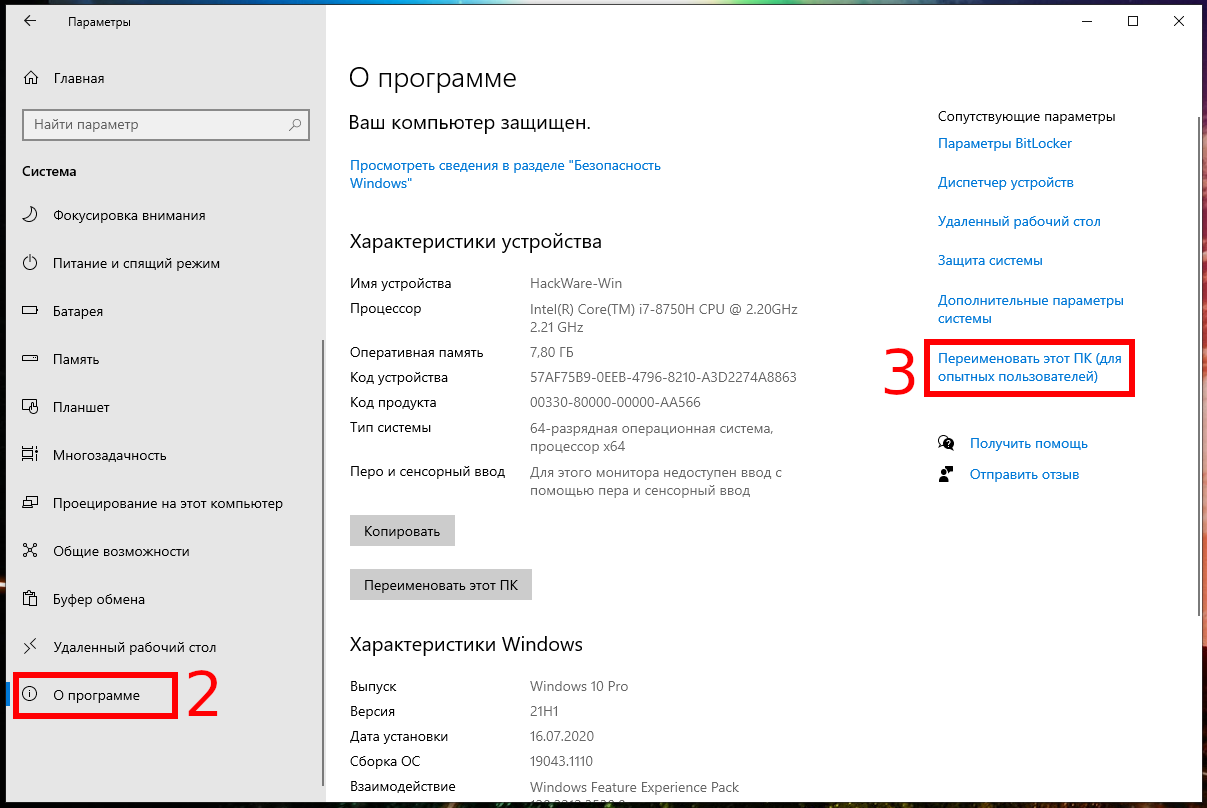

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

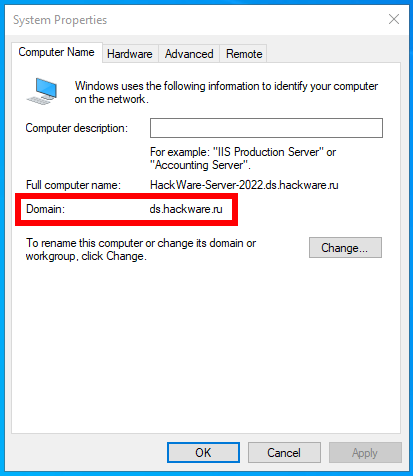

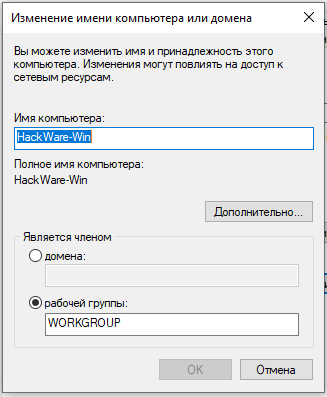

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

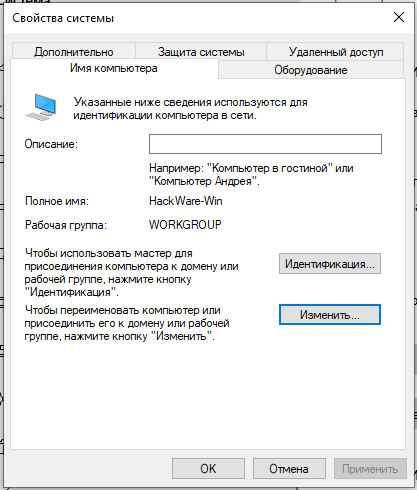

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Как присоединиться к домену или выйти из домена

Если ваш компьютер является частью домена, присоединение к домену или выход из него обычно не является вашей работой. Если ваш компьютер должен быть в домене, он уже будет присоединён к домену, когда он будет передан вам. Обычно для выхода из домена требуется разрешение администратора домена, поэтому люди, которые садятся за использование компьютера, присоединённого к домену, не могут просто покинуть домен. Однако вы можете покинуть домен, если у вас есть права локального администратора на вашем ПК. Конечно, у вас не будет доступа администратора, если вы используете заблокированный компьютер.

Если вы хотите присоединиться к домену или выйти из домена, то откройте приложение «Параметры» (Win+x) → нажмите «Система» → перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)».

Вы увидите две кнопки:

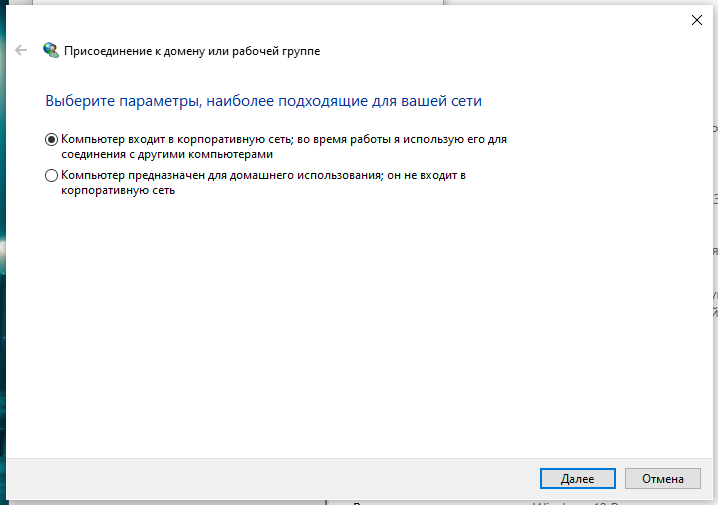

Если вы нажмёте кнопку «Идентификация», то откроется мастер присоединения к домену.

Для присоединения к домену вам нужно будет ответить на несколько вопросов и потребуется имя домена и учётные данные пользователя на этом домене.

Если вы нажмёте кнопку «Изменить», то откроется окно изменения имени рабочей группы или домена.

Если у вас есть старый компьютер, подключенный к домену, и у вас больше нет доступа к домену, вы всегда можете получить доступ к компьютеру, переустановив Windows. Настройки домена привязаны к вашей установленной операционной системе, и переустановка Windows даст вам новую систему. Вы, конечно, не должны делать это с рабочим или школьным компьютером, который не является вашей собственностью!

Домены ограничивают то, что вы можете делать на своём компьютере. Когда ваш компьютер является частью домена, контроллер домена отвечает за ваши действия. Вот почему они используются в крупных корпоративных и образовательных сетях — они позволяют учреждению, которое предоставляет компьютеры, заблокировать их и централизованно управлять ими.

Источник

Преимущества использования доменной сети

Преимущества использования доменной сети

Доменная сеть – способ взаимодействия компьютеров между собой. Такая сеть позволяет управлять компьютерами централизованно.

В доменной сети всегда есть главный компьютер – Контроллер Домена. В специальной программе на контроллере домена создаются учетные записи пользователей– имя пользователя и пароль. Например, для сотрудника Ивана Петрова создана учетная запись i.petrov. С её помощью Иван может выполнить вход в свой рабочий компьютер, работать с общими файлами и печатать на сетевом принтере.

Контроллер домена отвечает ещё и за права доступа к файлам и ресурсам. Например, Иван Петров может иметь доступ только к определенным принтерам и общим папкам, а директор – к любым.

Нужна ли Вам доменная сеть

Вам стоит задуматься о доменной сети, если хотя бы одно утверждение для Вас верно:

- В Вашем офисе больше 15 компьютеров и их количество будет расти

- В Вашей сети есть файловый сервер или сервер 1С

- Необходимо единообразие в настройках компьютеров – одинаковые программы, используемые принтеры и параметры безопасности

- Вы нанимаете или увольняете сотрудников раз в два-три месяца или чаще

- Ваши сотрудники работают за одним компьютером посменно

- Один и тот же сотрудник работает за несколькими компьютерами

- Вы хотите знать, кто и когда работал с общими файлами. Кто мог удалить важный документ или занести вирус

- Нужно управлять доступом в Интернет – запретить социальные сети или разрешить доступ только к Вашему сайту и CRM

Как изменится работа в офисе с введением доменной сети?

Доменная сеть требует выполнения правил безопасности и единообразия.

Учетные записи сотрудников уникальны. Учетная запись сотрудника в доменной сети – универсальный пропуск к рабочему пространству компании. При входе в систему пользователь получает доступ к сетевым принтерам, общим файлам, серверу 1С, почте или общему чату.

Пароли сотрудников уникальны и периодически меняются. Никто кроме самого сотрудника не должен знать его пароль. Ответственность за секретность пароля лежит на самом сотруднике, он отвечает за все действия, совершенные с помощью его учетной записи. Это правило упрощает разбирательства внутри компании, например когда были удалены важные данные.

Учетные записи сотрудников не имеют прав администратора на компьютере. Пользователи не могут самостоятельно устанавливать программы и вносить изменения в системные настройки. Благодаря этому пользователь не сможет случайно запустить вирус или удалить настройки принтера. Для установки программ лучше обратиться к системному администратору.

Управление пользователями в доменной сети

Учетные записи в доменной сети создаются только на Контроллере Домена. Контроллер домена сообщает всем компьютерам сети об имеющихся учетных записях сотрудников. Сотрудник Иван может использовать свою учетную запись i.petrov для работы за любым компьютером доменной сети. Файлы других сотрудников на этом компьютере Иван не увидит.

Единая точка создания учетных записей помогает избежать беспорядка. На компьютерах нет лишних учетных записей, а права администратора есть только у администраторов доменной сети.

Доменная сеть объединяет все ресурсы компании в единое рабочее пространство. В домен можно ввести хранилище файлов, сервер 1С или сервер для удаленной работы. Войдя в систему своего компьютера, сотрудник автоматически получит доступ к ресурсам сети. Вводить пароль для сервера 1С не придется – сервер уже знаком с учетной записью сотрудника.

Если сотрудник уволится, его учетную запись придется заблокировать только на контроллере домена, все компьютеры узнают об этом запрете моментально.

Безопасность доменной сети

К уязвимым частям информационной структуры доступ имеют только квалифицированные сотрудники. Доступ к важным документам разграничен, обычно ни один сотрудник не может повредить все данные. Разграничение доступа усложняет работу вирусов и снижает вероятность диверсии со стороны сотрудников.

Даже если документы были удалены или повреждены, все действия пользователей записываются в специальный журнал. Найти источник проблемы и избежать её в будущем не составляет труда.

Контроллер домена знает какие компьютеры должны быть в сети. В доменной сети можно установить правило запрещать всю активность «незнакомых» компьютеров или даже оповещать службу безопасности об их появлении.

Автоматизация в доменной сети

Групповые политики — набор настроек операционной системы. Эти настройки определяют отображение элементов Windows – окно входа, панели инструментов. Групповые политики позволяют запретить запуск определенных программ или автоматическую установку программ для новых пользователей. Можно даже запретить работать с внешними накопителями флешками или съемными дисками.

В доменной сети групповыми политиками компьютеров централизованно управляет контроллер домена. Благодаря доменной сети и групповым политикам новый компьютер настроится автоматически: будут установлены все необходимые программы, параметры безопасности, подключены принтеры и папки с общими документами. Сотруднику нужно будет только зайти в систему с помощью своих учетных данных – и можно работать.

А можно без доменной сети?

Использование доменной сети не обязательно, но значительно упрощает администрирование больших или сложных ИТ-инфраструктур. Если Вы хотите, чтобы Ваши компьютеры были настроены единообразно и администрирование было максимально автоматизировано, а безопасность сохранялась на современном уровне – без доменной организации сети Вам не обойтись.

Статью подготовил менеджер отдела проектов Заболотский Андрей.

Хотите получить более подробную консультацию по доменной сети?

Источник

[Конспект админа] Домены, адреса и Windows: смешивать, но не взбалтывать

В очередном «конспекте админа» остановимся на еще одной фундаментальной вещи – механизме разрешения имен в IP-сетях. Кстати, знаете почему в доменной сети nslookup на все запросы может отвечать одним адресом? И это при том, что сайты исправно открываются. Если задумались – добро пожаловать под кат. .

Для преобразования имени в IP-адрес в операционных системах Windows традиционно используются две технологии – NetBIOS и более известная DNS.

Дедушка NetBIOS

NetBIOS (Network Basic Input/Output System) – технология, пришедшая к нам в 1983 году. Она обеспечивает такие возможности как:

регистрация и проверка сетевых имен;

установление и разрыв соединений;

связь с гарантированной доставкой информации;

связь с негарантированной доставкой информации;

В рамках этого материала нас интересует только первый пункт. При использовании NetBIOS имя ограниченно 16 байтами – 15 символов и спец-символ, обозначающий тип узла. Процедура преобразования имени в адрес реализована широковещательными запросами.

Широковещательным называют такой запрос, который предназначен для получения всеми компьютерами сети. Для этого запрос посылается на специальный IP или MAC-адрес для работы на третьем или втором уровне модели OSI.

Для работы на втором уровне используется MAC-адрес FF:FF:FF:FF:FF:FF, для третьего уровня в IP-сетях адрес, являющимся последним адресом в подсети. Например, в подсети 192.168.0.0/24 этим адресом будет 192.168.0.255

Интересная особенность в том, что можно привязывать имя не к хосту, а к сервису. Например, к имени пользователя для отправки сообщений через net send.

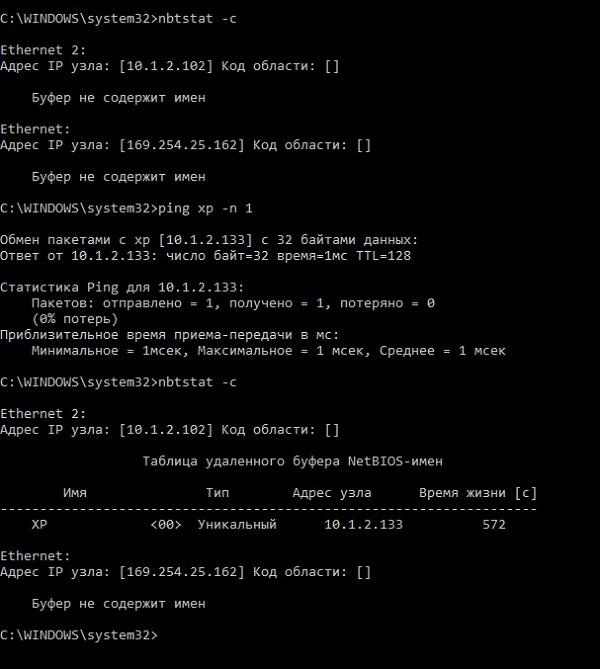

Естественно, постоянно рассылать широковещательные запросы не эффективно, поэтому существует кэш NetBIOS – временная таблица соответствий имен и IP-адреса. Таблица находится в оперативной памяти, по умолчанию количество записей ограничено шестнадцатью, а срок жизни каждой – десять минут. Посмотреть его содержимое можно с помощью команды nbtstat -c, а очистить – nbtstat -R.

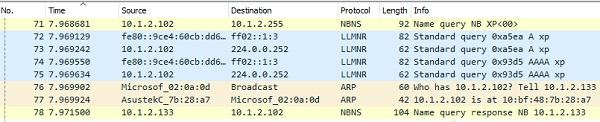

Пример работы кэша для разрешения имени узла «хр».

Что происходило при этом с точки зрения сниффера.

В крупных сетях из-за ограничения на количество записей и срока их жизни кэш уже не спасает. Да и большое количество широковещательных запросов запросто может замедлить быстродействие сети. Для того чтобы этого избежать, используется сервер WINS (Windows Internet Name Service). Адрес сервера администратор может прописать сам либо его назначит DHCP сервер. Компьютеры при включении регистрируют NetBIOS имена на сервере, к нему же обращаются и для разрешения имен.

В сетях с *nix серверами можно использовать пакет программ Samba в качестве замены WINS. Для этого достаточно добавить в конфигурационный файл строку «wins support = yes». Подробнее – в документации.

В отсутствие службы WINS можно использовать файл lmhosts, в который система будет «заглядывать» при невозможности разрешить имя другими способами. В современных системах по умолчанию он отсутствует. Есть только файл-пример-документация по адресу %systemroot%\System32\drivers\etc\lmhost.sam. Если lmhosts понадобится, его можно создать рядом с lmhosts.sam.

Сейчас технология NetBIOS не на слуху, но по умолчанию она включена. Стоит иметь это ввиду при диагностике проблем.

Стандарт наших дней – DNS

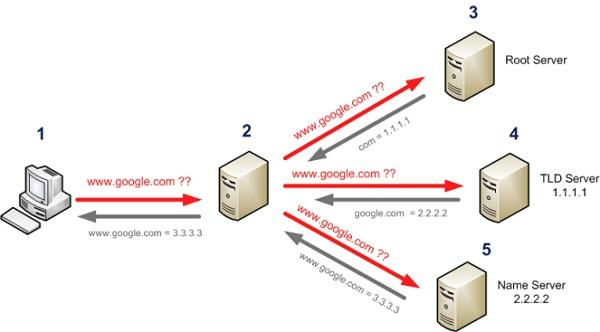

DNS (Domain Name System) – распределенная иерархическая система для получения информации о доменах. Пожалуй, самая известная из перечисленных. Механизм работы предельно простой, рассмотрим его на примере определения IP адреса хоста www.google.com:

если в кэше резолвера адреса нет, система запрашивает указанный в сетевых настройках интерфейса сервер DNS;

сервер DNS смотрит запись у себя, и если у него нет информации даже о домене google.com – отправляет запрос на вышестоящие сервера DNS, например, провайдерские. Если вышестоящих серверов нет, запрос отправляется сразу на один из 13 (не считая реплик) корневых серверов, на которых есть информация о тех, кто держит верхнюю зону. В нашем случае – com.

после этого наш сервер спрашивает об имени www.google.com сервер, который держит зону com;

Наглядная схема прохождения запроса DNS.

Разумеется, DNS не ограничивается просто соответствием «имя – адрес»: здесь поддерживаются разные виды записей, описанные стандартами RFC. Оставлю их список соответствующим статьям.

Сам сервис DNS работает на UDP порту 53, в редких случаях используя TCP.

DNS переключается на TCP с тем же 53 портом для переноса DNS-зоны и для запросов размером более 512 байт. Последнее встречается довольно редко, но на собеседованиях потенциальные работодатели любят задавать вопрос про порт DNS с хитрым прищуром.

Также как и у NetBIOS, у DNS существует кэш, чтобы не обращаться к серверу при каждом запросе, и файл, где можно вручную сопоставить адрес и имя – известный многим %Systemroot%\System32\drivers\etc\hosts.

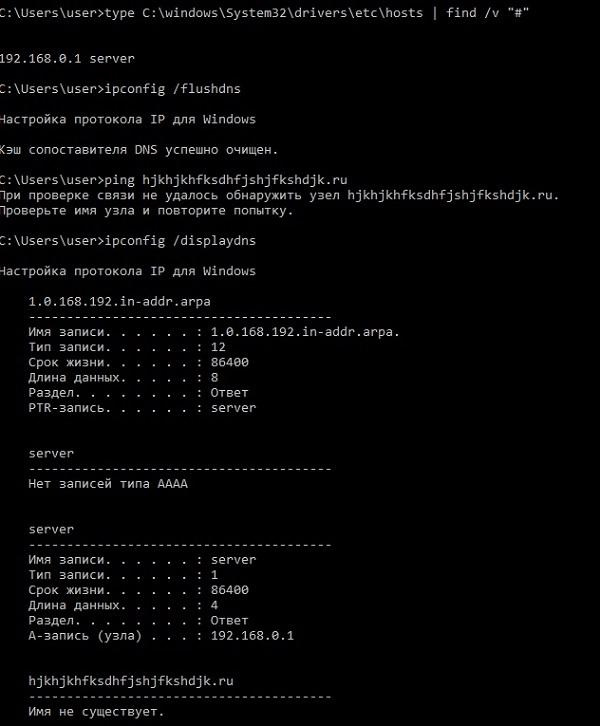

В отличие от кэша NetBIOS в кэш DNS сразу считывается содержимое файла hosts. Помимо этого, интересное отличие заключается в том, что в кэше DNS хранятся не только соответствия доменов и адресов, но и неудачные попытки разрешения имен. Посмотреть содержимое кэша можно в командной строке с помощью команды ipconfig /displaydns, а очистить – ipconfig /flushdns. За работу кэша отвечает служба dnscache.

На скриншоте видно, что сразу после чистки кэша в него добавляется содержимое файла hosts, и иллюстрировано наличие в кэше неудачных попыток распознавания имени.

При попытке разрешения имени обычно используются сервера DNS, настроенные на сетевом адаптере. Но в ряде случаев, например, при подключении к корпоративному VPN, нужно отправлять запросы разрешения определенных имен на другие DNS. Для этого в системах Windows, начиная с 7\2008 R2, появилась таблица политик разрешения имен (Name Resolution Policy Table, NRPT). Настраивается она через реестр, в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DnsClient\DnsPolicyConfig или групповыми политиками.

Настройка политики разрешения имен через GPO.

При наличии в одной сети нескольких технологий, где еще и каждая – со своим кэшем, важен порядок их использования.

Порядок разрешения имен

Операционная система Windows пытается разрешить имена в следующем порядке:

проверяет, не совпадает ли имя с локальным именем хоста;

смотрит в кэш DNS распознавателя;

если в кэше соответствие не найдено, идет запрос к серверу DNS;

если имя хоста «плоское», например, «servername», система обращается к кэшу NetBIOS. Имена более 16 символов или составные, например «servername.domainname.ru» – NetBIOS не используется;

если не получилось разрешить имя на этом этапе – происходит запрос на сервер WINS;

если постигла неудача, то система пытается получить имя широковещательным запросом, но не более трех попыток;

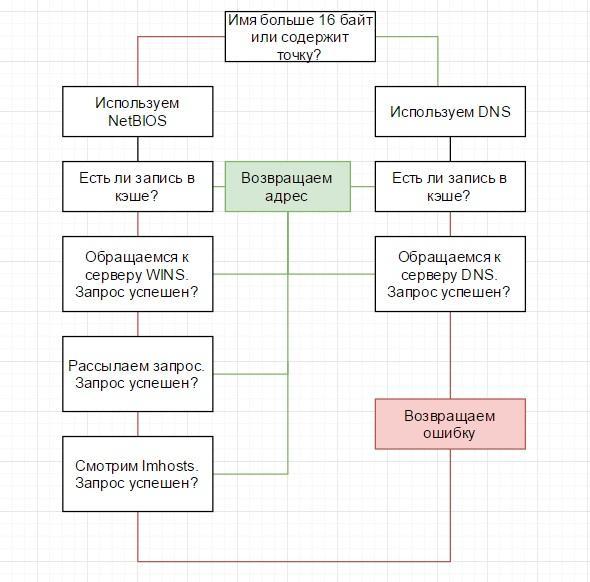

Для удобства проиллюстрирую алгоритм блок-схемой:

Алгоритм разрешения имен в Windows.

То есть, при запуске команды ping server.domain.com NetBIOS и его широковещательные запросы использоваться не будут, отработает только DNS, а вот с коротким именем процедура пойдет по длинному пути. В этом легко убедиться, запустив простейший скрипт:

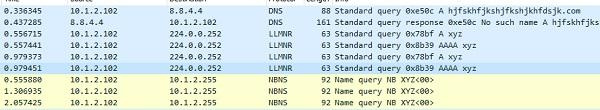

Выполнение второго пинга происходит на несколько секунд дольше, а сниффер покажет широковещательные запросы.

Сниффер показывает запросы DNS для длинного имени и широковещательные запросы NetBIOS для короткого.

Отдельного упоминания заслуживают доменные сети – в них запрос с коротким именем отработает чуть по-другому.

Active Directory и суффиксы

Active Directory тесно интегрирована с DNS и не функционирует без него. Каждому компьютеру домена создается запись в DNS, и компьютер получает полное имя (FQDN — fully qualified domain name) вида name.subdomain.domain.com.

Для того чтоб при работе не нужно было вводить FQDN, система автоматически добавляет часть имени домена к хосту при различных операциях – будь то регистрация в DNS или получение IP адреса по имени. Сначала добавляется имя домена целиком, потом следующая часть до точки.

При попытке запуска команды ping servername система проделает следующее:

если в кэше DNS имя не существует, система спросит у DNS сервера о хосте servername.subdomain.domain.com;

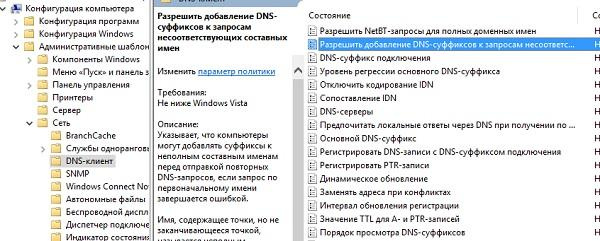

При этом к составным именам типа www.google.com суффиксы по умолчанию не добавляются. Это поведение настраивается групповыми политиками.

Настройка добавления суффиксов DNS через групповые политики.

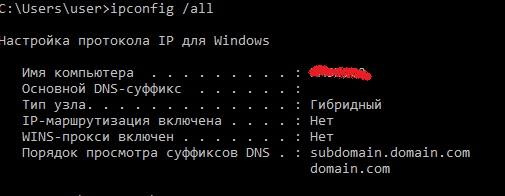

Настраивать DNS суффиксы можно также групповыми политиками или на вкладке DNS дополнительных свойств TCP\IP сетевого адаптера. Просмотреть текущие настройки удобно командой ipconfig /all.

Суффиксы DNS и их порядок в выводе ipconfig /all.

Однако утилита nslookup работает немного по-другому: она добавляет суффиксы в том числе и к длинным именам. Посмотреть, что именно происходит внутри nslookup можно, включив диагностический режим директивой debug или расширенный диагностический режим директивой dc2. Для примера приведу вывод команды для разрешения имени ya.ru:

Из-за суффиксов утилита nslookup выдала совсем не тот результат, который выдаст например пинг:

Это поведение иногда приводит в замешательство начинающих системных администраторов.

Лично сталкивался с такой проблемой: в домене nslookup выдавал всегда один и тот же адрес в ответ на любой запрос. Как оказалось, при создании домена кто-то выбрал имя domain.com.ru, не принадлежащее организации в «большом интернете». Nslookup добавляла ко всем запросам имя домена, затем родительский суффикс – com.ru. Домен com.ru в интернете имеет wildcard запись, то есть любой запрос вида XXX.com.ru будет успешно разрешен. Поэтому nslookup и выдавал на все вопросы один ответ. Чтобы избежать подобных проблем, не рекомендуется использовать для именования не принадлежащие вам домены.

При диагностике стоит помнить, что утилита nslookup работает напрямую с сервером DNS, в отличие от обычного распознавателя имен. Если вывести компьютер из домена и расположить его в другой подсети, nslookup будет показывать, что всё в порядке, но без настройки суффиксов DNS система не сможет обращаться к серверам по коротким именам.

Отсюда частые вопросы – почему ping не работает, а nslookup работает.

В плане поиска и устранения ошибок разрешения имен могу порекомендовать не бояться использовать инструмент для анализа трафика – сниффер. С ним весь трафик как на ладони, и если добавляются лишние суффиксы, то это отразится в запросах DNS. Если запросов DNS и NetBIOS нет, некорректный ответ берется из кэша.

Если же нет возможности запустить сниффер, рекомендую сравнить вывод ping и nslookup, очистить кэши, проверить работу с другим сервером DNS.

Кстати, если вспомните любопытные DNS-курьезы из собственной практики – поделитесь в комментариях.

Источник