- Частые вопросы по CheckOffice

- О компании

- Основные функции приложения

- Преимущества сотрудничества с нами

- Что такое хороший чек-лист и как его составить

- А я уже слышал про чек-листы. Это ведь что-то вроде списка дел?

- Тогда я не понимаю. Чем они отличаются?

- Трекер? То есть бывают разные виды чек-листов?

- А если я не найду нужный чек-лист и захочу свой? Придётся обращаться к особому специалисту?

- Я часто вижу чек-листы у брендов и блогеров. Зачем все их создают и предлагают, если можно сделать самому?

- Теперь всё понятно. А чек-лист по составлению чек-листа будет? 🙂

- Check Point. Что это, с чем его едят или коротко о главном

Частые вопросы по CheckOffice

— Необходима ли спецподготовка/обучение сотрудников?

Нет, простой интерфейс CheckOffice не требует специального обучения сотрудников при использовании мобильных приложений CheckOffice, освоение сервиса занимает не более 1 минуты.

— Нужны ли спецустройства для работы с сервисом?

Нет, Просматривать результаты проверок можно на любом устройстве с доступом к интернету. Выполнять проверки можно с устройств на Android и iOS.

— Каким образом обеспечивается достоверность данных?

Фиксируется геопозиция сотрудников в момент начала проверки, а также время добавления фото и данных. Функция «Живые фото» гарантируют достоверность фотографий, сделанных именно в момент проверки.

— Можно ли использовать CheckOffice для составления отчетов тайных покупателей?

Да, и это будет намного удобнее, чем заполнять отчеты в бумажном виде, а затем переносить их в электронный формат.

— Каким образом реализована постановка задач сотрудникам?

«Работа над ошибками» планируется на базе проверочного отчета — план мер по устранению обнаруженных недостатков составляется автоматически.

— Нужные критерии оценки (проверки) отсутствуют в списке, смогу ли я их добавить?

Да, CheckOffice подходит для контроля любых задач — легко адаптируется под нужды конкретного бизнеса.

— В каких регионах России можно пользоваться сервисом?

Везде, в любой точке мира, где есть подключение к интернету.

— Каким образом осуществляется постановка задач сотрудникам?

Существует три категории задач: автоматические – формируются при выявлении нарушений, полуавтоматические – можно добавить при просмотре отчета, автономные – без привязки к чек-листу.

Источник

О компании

Компания «ЧекОфис» была основана в 2017 г. и на сегодняшний день представлена двумя филиалами в Москве, Санкт Петербурге. 15 лучших специалистов разрабатывает облачные решения для управления организацией с координированием различных ее служб.

Миссия компании заключается в автоматизации аудита, упрощения всех его процессов и сокращения стоимости и времени на выполнение работ. Мы предлагаем эффективный сервис CheckOffice для бизнеса разного содержания и масштаба.

Основные функции приложения

- Выполняет автоматизацию бизнес процессов. Позволяет проводить в компании аудит в электронном виде, стандартизировать процессы и контролировать результат быстро, точно, без бумажных носителей.

- Легко выявляет и фиксирует нарушения. Программа самостоятельно формирует аналитические отчеты и составляет список задач для устранения обнаруженных нарушений.

- Осуществляет контроль над работой сотрудников. Вы можете легко определить геолокацию и получить отчет, составленный и доставленный приложением.

- Облегчает коммуникацию внутри компании. Все сотрудники с соответствующим уровнем доступа имеют общее информационное поле. Все чек-листы могут быть выгружены в другие учетные системы.

Преимущества сотрудничества с нами

Если вы хотите беспрерывно отслеживать работу вашей компании, запускать процессы улучшения, основанные на точном анализе, и осуществлять контроль через телефон без посредничества ваших менеджеров, то вам необходимо приложение CheckOffice, которое находится в беспрерывном развитии.

Мы гарантируем защищенное соединение, обеспечивающее взаимодействие с сервисом. Современный ЦОД предоставляет пять периметров безопасности и скоростные каналы связи. При этом, вы платите за пользователей, а не за объекты проверок. Предлагаем воспользоваться сервисом в демонстрационном режиме и получить полное представление о его функциональности.

Мы создаем оптимальные условия для контроля над жизнедеятельностью предприятия. Возможен так же мобильный аудит без ограничений в опциях и полномочиях. Обращайтесь к нам, чтобы оформить заявку на получение доступа к сервису согласно выбранному тарифному плану.

Источник

Что такое хороший чек-лист и как его составить

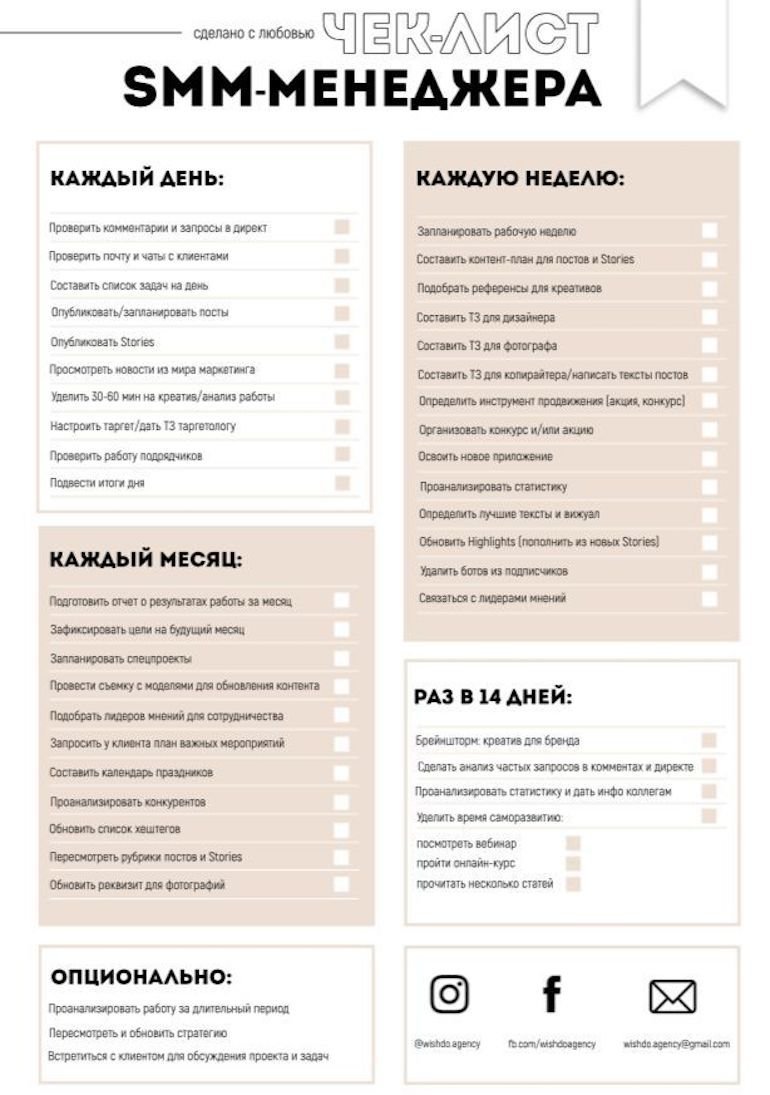

Работа, дом, кружок по фото — правильный чек-лист поможет разложить всё по полочкам. А мы разложим по полочкам, что он из себя представляет.

А я уже слышал про чек-листы. Это ведь

что-то вроде списка дел?

Почти. Дословно «чек-лист» переводится как «проверочный/контрольный список». Стандартно это перечень пунктов, напротив которых ставятся галочки — когда тот или иной будет выполнен. Так легко отследить, что и в каком объёме осталось сделать.

Сначала чек-листы использовались только в технических отраслях, чтобы проверить выполнение сложных задач — например, готовность самолёта к взлёту. Сейчас этот простой и удобный инструмент проник буквально во все сферы жизни. В интернете можно найти чек-лист хорошего сайта, настройки таргета или подготовки к свадьбе. Но чек-листами всё-таки нельзя назвать запись из ежедневника или пошаговый план по захвату мира.

Автор статей по SMM и копирайтингу. Чуть не стала кинокритиком, но решила перейти на сторону маркетинга. Учится на медиапродюсера и отлично понимает, как выглядит digital в глазах начинающего.

Тогда я не понимаю. Чем они отличаются?

Пошаговый план — это инструкция. В этом формате важен порядок действий: одно должно в точности следовать за другим. В чек-листе последовательность не имеет значения, главное — выполнить все пункты (или, по крайней мере, большинство).

От записи в ежедневнике чек-лист отличается универсальностью. Он не требует постоянных обновлений или дополнений, так как создаётся для проверок повторяющихся процессов. А планы на день могут меняться от раза к разу. Но вот список полезной рутины или ежедневных обязанностей уже можно превратить в чек-лист. Например, сделать трекер привычек.

Трекер? То есть бывают разные виды чек-листов?

Да, хотя различия незначительные.

Трекеры — инструменты для внедрения полезных привычек или избавления от вредных. Они позволяют отслеживать, насколько регулярно выполняются одни и те же действия на протяжении длительного времени. Например, если мы хотим ежедневно «выпивать 1,5 литра воды» или «читать книги в течение 30 минут минимум».

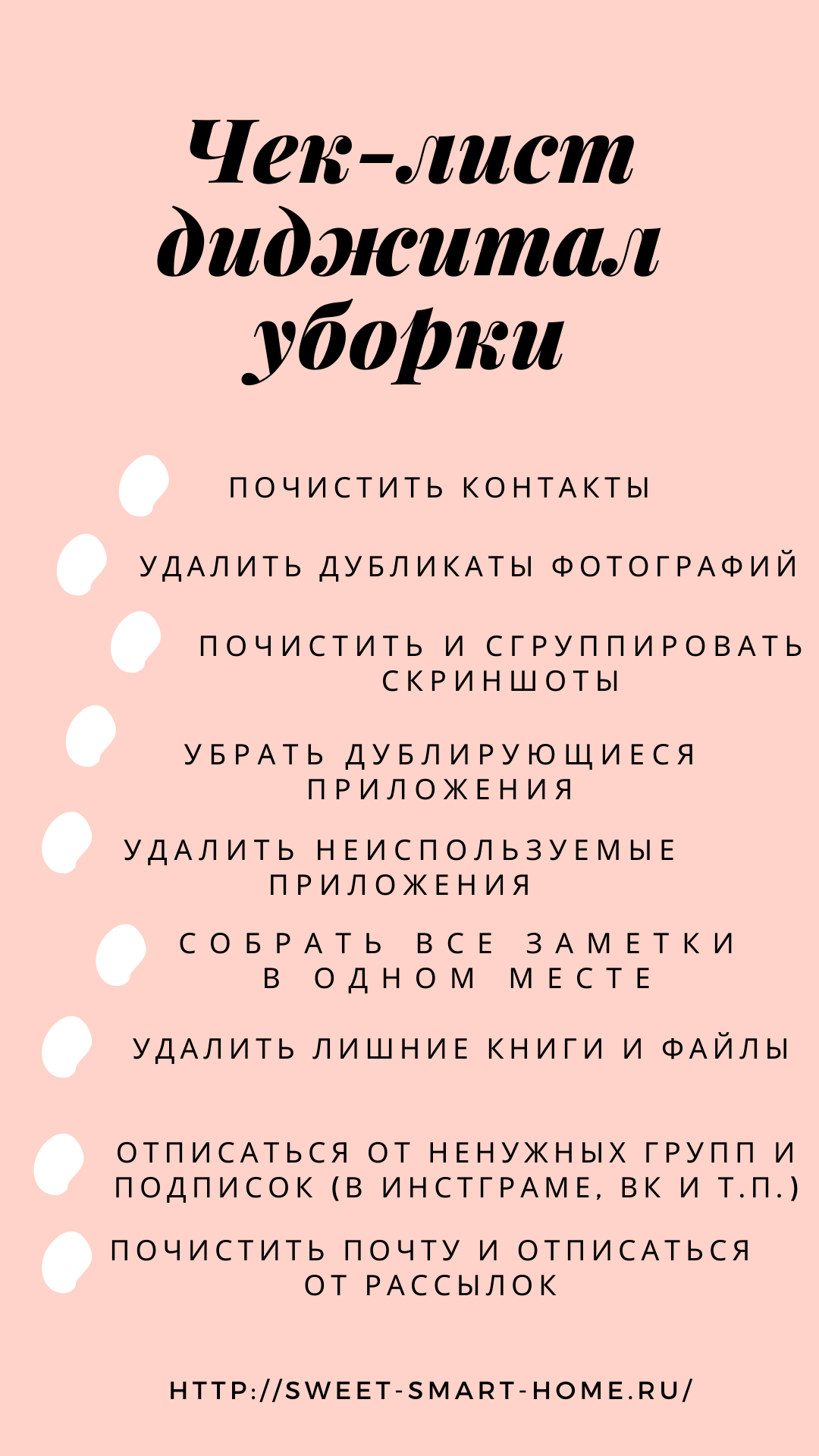

Есть чек-листы из разряда «не забыть», или памятки. Список покупок в магазине — типичная памятка.

Некоторые списки работают по принципу «прочитай — сделай». Например, это может быть чек-лист по составлению резюме. Пункты там больше похожи на советы, а цель такого списка — рассказать читателю о возможных способах и лайфхаках.

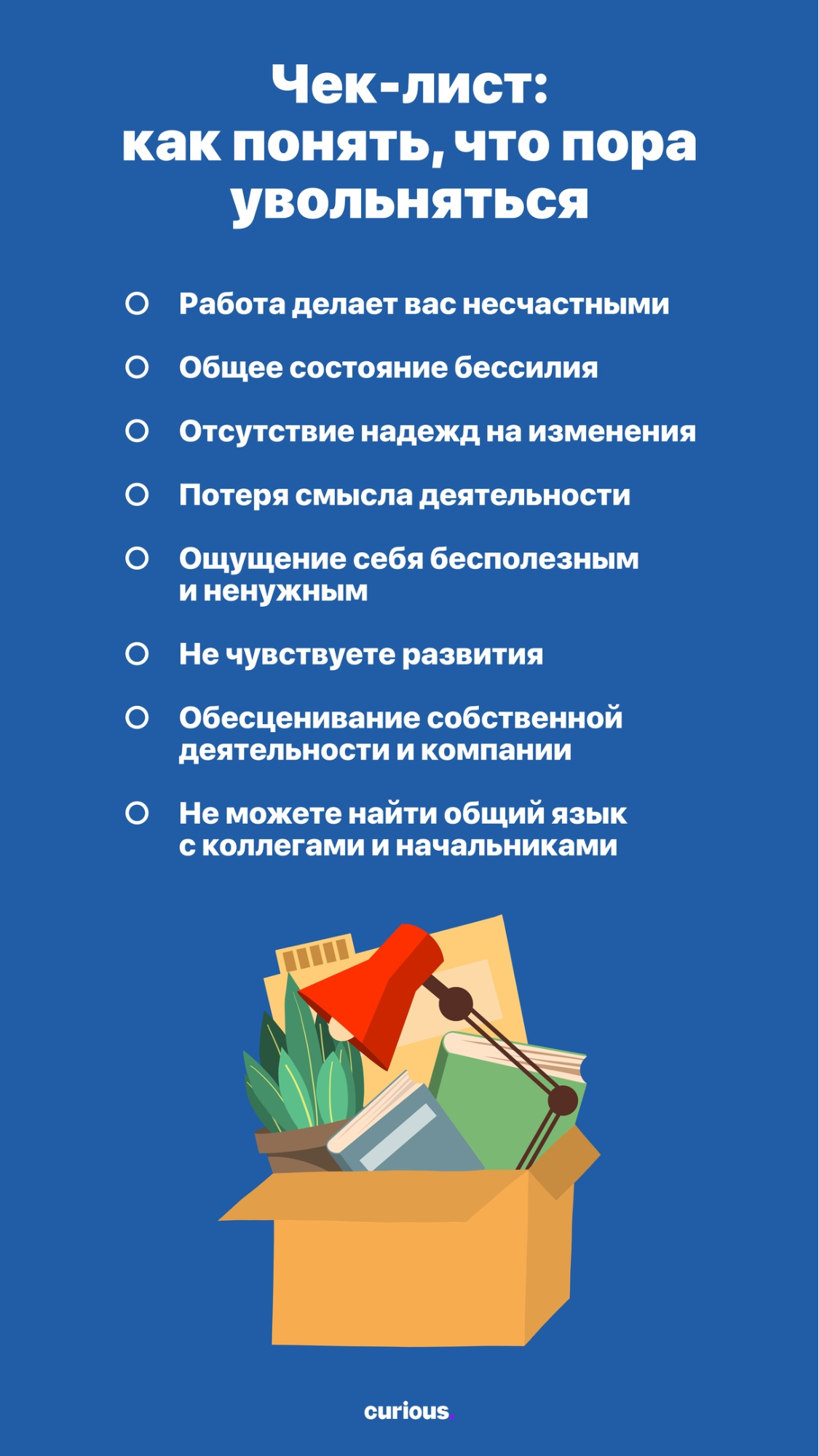

Ещё один вариант — чек-листы «прочитай — соотнеси с собой». Обычно это списки признаков, по которым можно определить то или иное явление. Например, распознать манипулятора или заметить надвигающуюся депрессию.

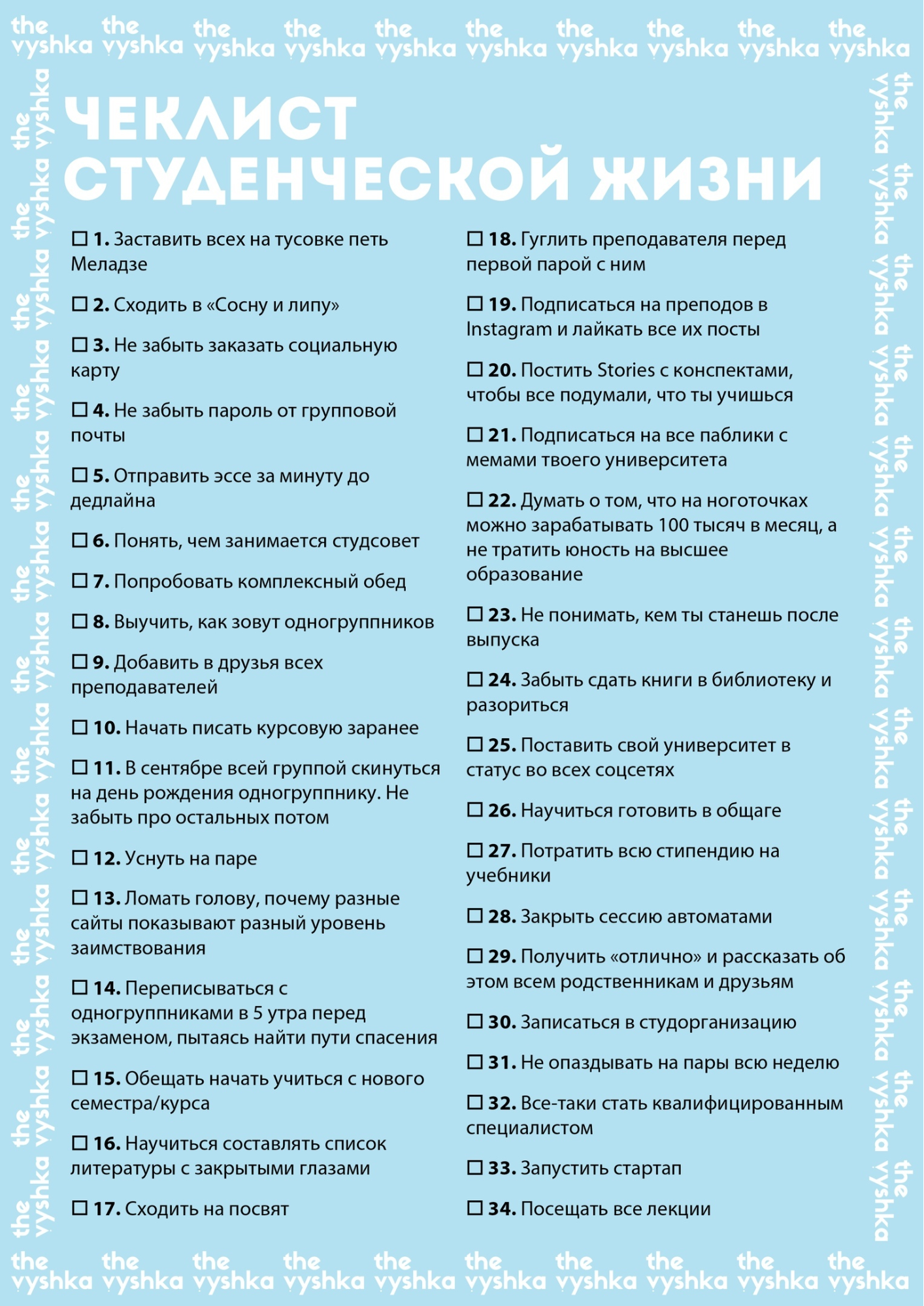

Отдельно стоит выделить развлекательные чек-листы. Они несут не практическую или информационную ценность, а скорее удовольствие от чтения и проставления галочек (часто мысленного). К ним можно отнести списки различных идей: от «осенних дел» и новых сериалов до шутливого чек-листа студента.

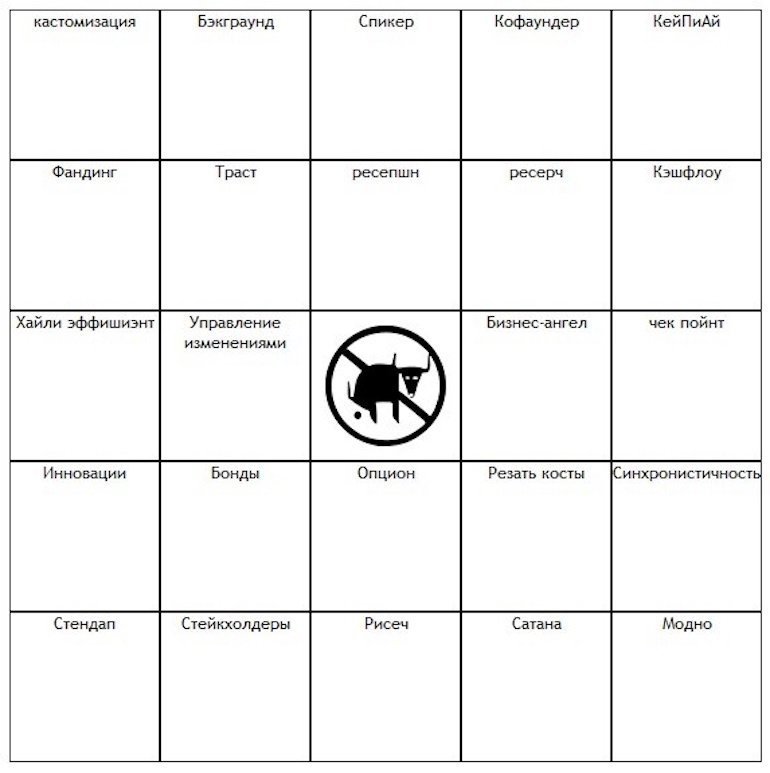

Даже популярные буллшит-бинго можно приписать к чек-листам. У них другая форма, но тот же принцип: услышал фразу — ставишь галочку.

А если я не найду нужный чек-лист и захочу свой? Придётся обращаться к особому специалисту?

Вовсе нет — создавать чек-листы может кто угодно. Можно составить памятку в обычном Word и даже от руки нарисовать трекер привычек. Главное, чтобы чек-лист эффективно применялся на практике, а для этого автор должен достаточно хорошо разбираться в теме.

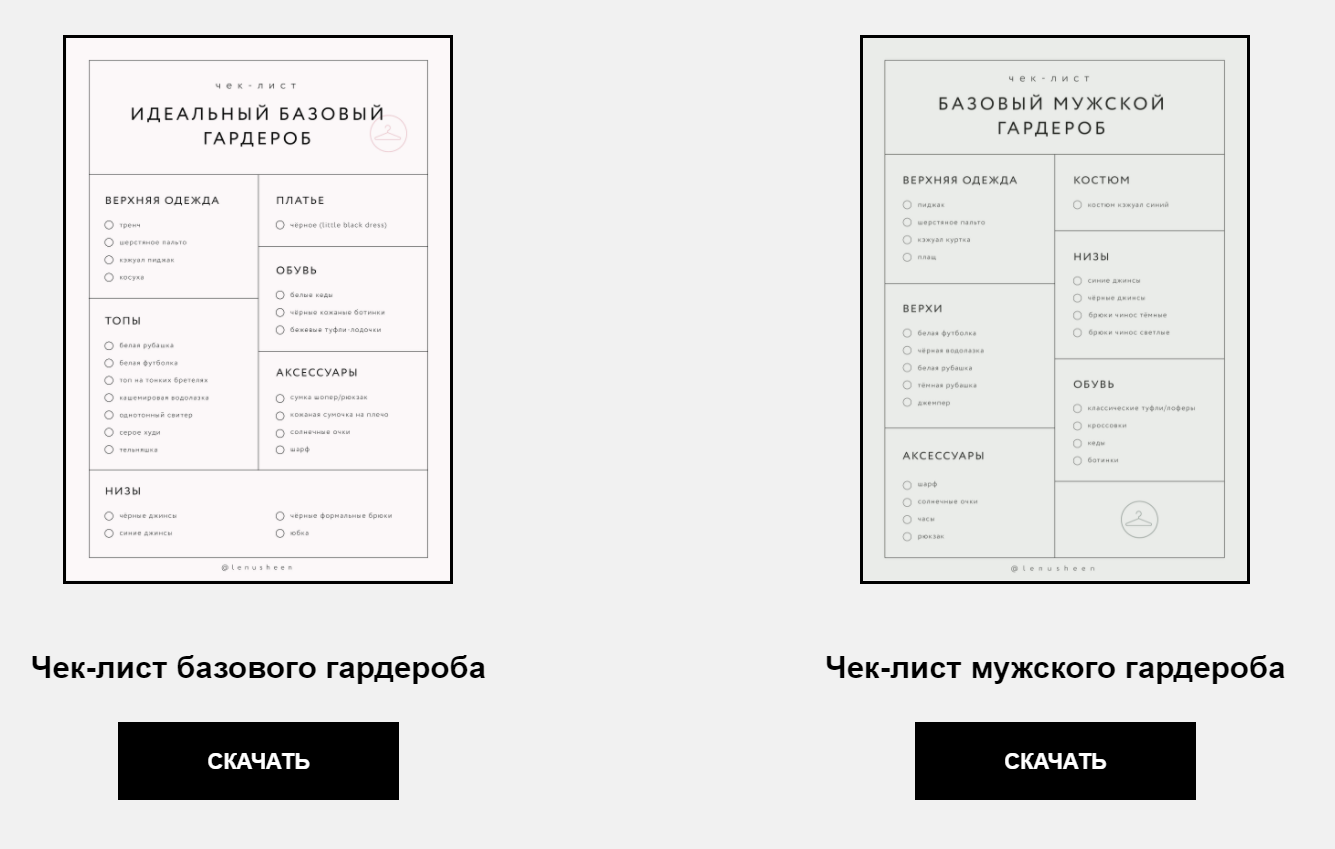

Однако оформление — тоже важная часть. Работать с красивым документом гораздо приятнее, грамотный дизайн помогает быстрее сориентироваться. Но необязательно нанимать дизайнера, — есть бесплатные конструкторы, например:

- 365done.ru с 11 минималистичными шаблонами: трекерами, списками, челленджами, расписаниями, памятками. За репост или символическую плату можно скачать готовые чек-листы от самого сервиса или других пользователей.

- Canva с 67 разными по дизайну и содержанию шаблонами (есть бесплатные, есть за 1 доллар). Можно изменять все элементы на свой вкус, а также разработать собственный чек-лист с нуля.

- 101 Planners, который похож на Canva, только с чуть менее удобным интерфейсом и без русскоязычной версии. Шаблоны полностью бесплатные — вдруг приглянутся именно эти.

- Чеклист | Эксперт — в нём, правда, всего один общий шаблон для всех чек-листов. Зато процесс создания сведён к минимуму: надо просто внести в специальные поля названия разделов и пунктов, затем скачать готовый чек-лист в формате PDF. Можно посмотреть работы других пользователей.

Я часто вижу чек-листы у брендов и блогеров. Зачем все их создают и предлагают, если можно сделать самому?

Чек-лист удобен не только как прикладной инструмент проверки каких-либо процессов, но и как инфопродукт. Он достаточно быстро создаётся, красиво выглядит, легко распространяется. Такой формат контента привлекает аудиторию не хуже, чем подборка или инструкция.

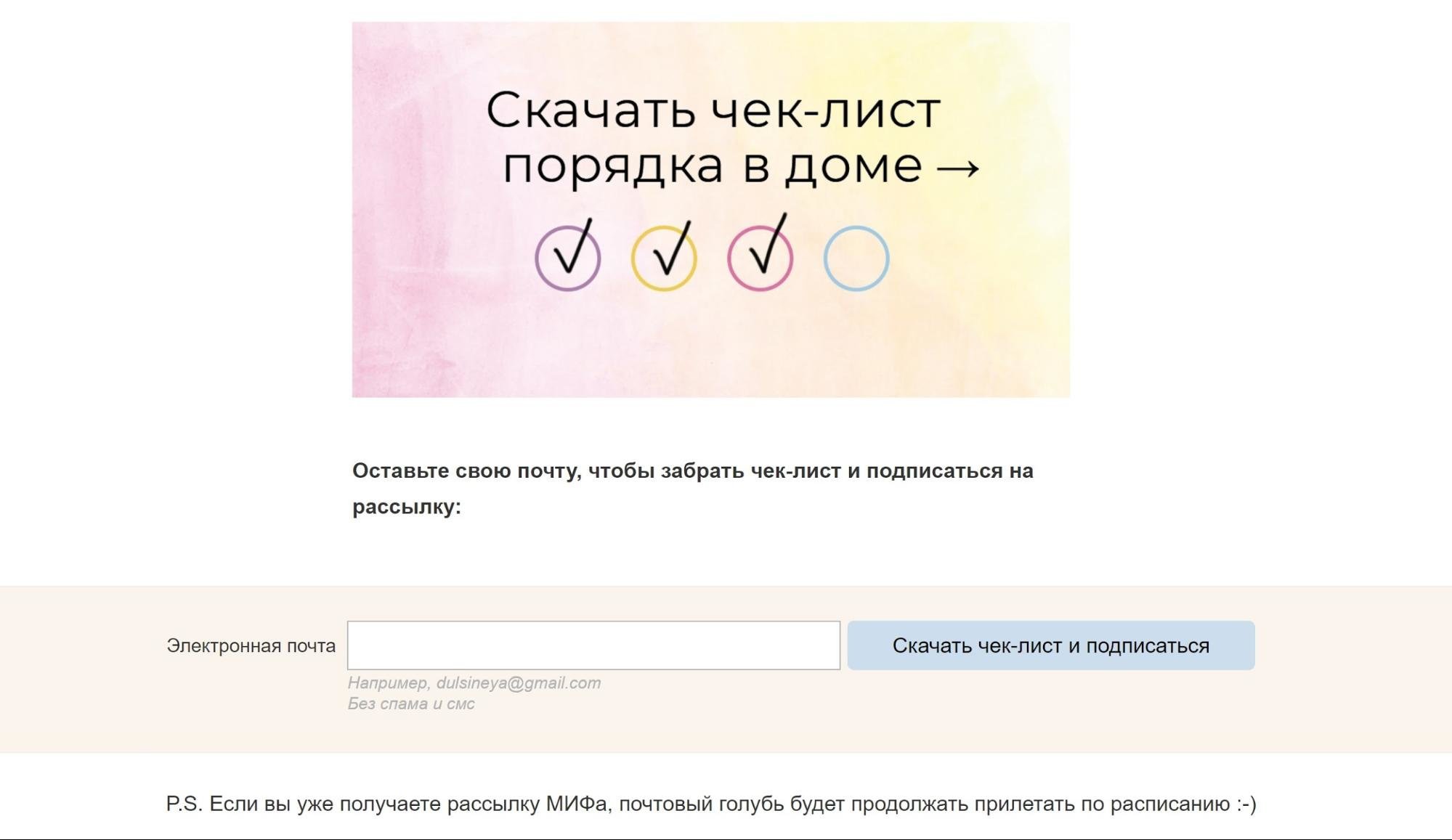

К тому же, в отличие от статьи в блоге или поста в соцсети, чек-лист легко «отдать» пользователю в виде файла, а за его скачивание попросить контакты (то есть использовать чек-лист как лид-магнит). Когда пользователь сообщит свою почту и/или телефон, ему можно отправлять рассылки с выгодными предложениями, персональными скидками, подробными рассказами о продуктах компании. И тем самым подталкивать к покупке.

Иногда чек-лист идёт как дополнение, когда человек уже выполнил целевое действие: например, сделал заказ или зарегистрировался. Тогда он не основная мотивация клиента, а приятный бонус.

А развлекательные чек-листы хороши в соцсетях: могут стимулировать сохранения и шеры, становиться вирусными.

Теперь всё понятно. А чек-лист по составлению чек-листа будет? 🙂

Конечно! Итак, если вы составляете свой чек-лист, то убедитесь, что:

- определены цель иЦА чек-листа. Чек-лист помогает ничего не забыть, дать новую информацию или поднять настроение? Он актуален для фрилансеров с детьми или студентов-первокурсников?

- заголовок отражает тему. А заодно и то, что выше. «Что взять на отдых» и «Что взять на отдых с ребёнком» — списки для разных целевых аудиторий;

- пункты расположены по хронологии или приоритету, но не вразнобой. Должны быть логика и структура;

- сложные задачи разбиты на подпункты и объединены в тематические разделы. Один пункт — одно действие;

- пункты лаконичны и понятны. При необходимости к ним можно добавить краткие пояснения;

- выдержан формат. Памятка по подготовке аккаунта к рекламе не должна превращаться в советы по грамотному SMM или обзор трендов в оформлении ленты;

- охвачены и раскрыты все ключевые вопросы по теме. Если список получается слишком объёмным и разнородным — возможно, тему стоит сузить;

- личные предпочтения и незначительные детали опущены. Чем более универсальным будет чек-лист, тем лучше.

Шуточная разновидность игры в бинго. Это одна картинка, разделённая на несколько квадратных полей, в каждом — расхожая для определённых ситуаций или групп людей фраза. Игра высмеивает шаблонность и однотипность.

Источник

Check Point. Что это, с чем его едят или коротко о главном

Здравствуйте, уважаемые читатели хабра! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM — Unified Threat Management

Если коротко, то суть UTM — консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

- Способ обработки пакетов. Первые версии UTM решений обрабатывали пакеты последовательно, каждым “модулем”. Пример: сначала пакет обрабатывается межсетевым экраном, затем IPS, потом его проверяет Антивирус и так далее. Естественно такой механизм вносил серьезные задержки в трафик и сильно расходовал ресурсы системы (процессор, память).

- Слабое “железо”. Как было сказано выше, последовательная обработка пакетов сильно отъедала ресурсы и “железо” тех времен (1995-2005) просто не справлялось с большим трафиком.

Но прогресс не стоит на месте. С тех пор значительно увеличились аппаратные мощности, а обработка пакетов изменилась (надо признать, что далеко не у всех вендоров) и стала позволять практически одновременный анализ сразу в нескольких модулях (МЭ, IPS, AntiVirus и т.д.). Современные UTM решения могут “переваривать” десятки и даже сотни гигабит в режиме глубокого анализа, что дает возможность использовать их в сегменте крупного бизнеса или даже датацентов.

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW — Next Generation Firewall

Название говорит само за себя — межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW — глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

- Security Gateway (SG) — собственно сам шлюз безопасности, который как правило ставится на периметр сети и выполняет функции межсетевого экрана, потокового антивируса, антибота, IPS и т.д.

- Security Management Server (SMS) — сервер управления шлюзами. Практически все настройки на шлюзе (SG) выполняются с помощью данного сервера. SMS также может выступать в качестве Лог-сервера и обрабатывать их встроенной системой анализа и корреляции событий — Smart Event (подобие SIEM для Check Point), но об этом чуть позже. SMS используется для централизованного управления несколькими шлюзами (кол-во шлюзов зависит от модели SMS, либо от лицензии), однако вы обязаны его использовать, даже если у вас всего один шлюз. Тут следует отметить, что Check Point одни из первых стали применять подобную централизованную систему управления, которая уже много лет подряд признается “золотым стандартом” по отчетам компании Gartner. Есть даже шутка: “Если у бы Cisco была нормальная система управления, то Check Point бы никогда не появился”.

- Smart Console — клиентская консоль для подключения к серверу управления (SMS). Как правило устанавливается на компьютер администратора. Через эту консоль осуществляются все изменения на сервере управления, а уже после этого можно применить настройки к шлюзам безопасности (Install Policy).

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

- IPSO — операционная система компании Ipsilon Networks, которая принадлежала компании Nokia. В 2009 года Check Point купила этот бизнес. Больше не развивается.

- SPLAT — собственная разработка Check Point, основана на ядре RedHat. Больше не развивается.

- Gaia — актуальная операционная система от Check Point, которая появилась в результате слияния IPSO и SPLAT, вобрав в себя все самое лучшее. Появилась в 2012 году и продолжает активно развиваться.

Говоря о Gaia следует сказать, что на текущий момент самая распространенная версия это R77.30. Относительно недавно появилась версия R80, которая существенно отличается от предыдущей (как в плане функциональности, так и управления). Теме их отличий мы посвятим отдельный пост. Еще один важный момент — на текущий момент сертификат ФСТЭК имеет только версия R77.10 и идет сертификация версии R77.30.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

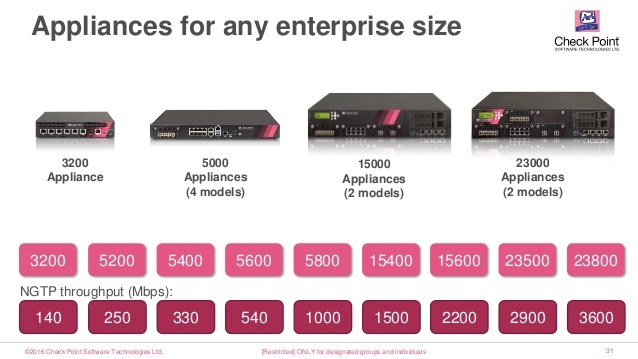

- Appliance — программно-аппаратное устройство, т.е. своя “железка”. Моделей очень много, которые отличаются по производительности, функционалу и исполнению (есть варианты для промышленных сетей).

Варианты внедрения (Distributed или Standalone)

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

- Standalone (SG+SMS) — вариант, когда и шлюз и сервер управления устанавливаются в рамках одного устройства (или виртуальной машины).

Такой вариант подходит когда у вас всего один шлюз, который слабо нагружен пользовательским трафиком. Этот вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS). Однако при серьезной нагрузке шлюза вы можете получить “тормозящую” систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

Distributed — сервер управления устанавливается отдельно от шлюза.

Оптимальный вариант в плане удобства и производительности. Используется когда необходимо управлять сразу несколькими шлюзами, например центральным и филиальными. В этом случае требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система — Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

- Routed — самый распространенный вариант. В этом случае шлюз используется как L3 устройство и маршрутизирует трафик через себя, т.е. Check Point является шлюзом по умолчанию для защищаемой сети.

- Bridge — прозрачный режим. В этом случае шлюз устанавливается как обычный “мост” и пропускает через себя трафик на втором уровне (OSI). Такой вариант обычно применяется, когда нет возможности (или желания) изменить уже существующую инфраструктуру. Вам практически не придется менять топологию сети и не надо задумываться о смене IP — адресации.

Хотелось бы отметить, что в Bridge режиме есть некоторые ограничения по функционалу, поэтому мы как интегратор советуем всем своим клиентам использовать именно Routed режим, конечно если это возможно.

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

- Firewall — функционал межсетевого экрана;

- IPSec VPN — построение частные виртуальных сетей;

- Mobile Access — удаленный доступ с мобильных устройств;

- IPS — система предотвращения вторжений;

- Anti-Bot — защита от ботнет сетей;

- AntiVirus — потоковый антивирус;

- AntiSpam & Email Security — защита корпоративной почты;

- Identity Awareness — интеграция со службой Active Directory;

- Monitoring — мониторинг практически всех параметров шлюза (load, bandwidth, VPN статус и т.д.)

- Application Control — межсетевой экран уровня приложений (функционал NGFW);

- URL Filtering — безопасность Web (+функционал proxy);

- Data Loss Prevention — защита от утечек информации (DLP);

- Threat Emulation — технология песочниц (SandBox);

- Threat Extraction — технология очистки файлов;

- QoS — приоритезация трафика.

Буквально через несколько статей мы подробно рассмотрим блейды Threat Emulation и Threat Extraction, уверен что будет интересно.

2) Для Management (функционал сервера управления)

- Network Policy Management — централизованное управление политиками;

- Endpoint Policy Management — централизованное управление агентами Check Point (да, Check Point производит решения не только для сетевой защиты, но и для защиты рабочих станций (ПК) и смартфонов);

- Logging & Status — централизованный сбор и обработка логов;

- Management Portal — управление безопасностью из браузера;

- Workflow — контроль над изменением политик, аудит изменений и т.д.;

- User Directory — интеграция с LDAP;

- Provisioning — автоматизация управления шлюзами;

- Smart Reporter — система отчетности;

- Smart Event — анализ и корреляция событий (SIEM);

- Compliance — автоматическая проверка настроек и выдача рекомендаций.

Мы не будем сейчас подробно рассматривать вопросы лицензирования, дабы не раздувать статью и не запутать читателя. Скорее всего мы вынесем это в отдельный пост.

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном — смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

- тест только для Firewall;

- тест Firewall+IPS;

- тест Firewall+IPS+NGFW (Application control);

- тест Firewall+Application Control+URL Filtering+IPS+Antivirus+Anti-Bot+SandBlast (песочница)

Внимательно смотрите на эти параметры при выборе своего решения, либо обратитесь за консультацией.

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

Если вы хотите подробнее ознакомиться с Check Point, научиться настраивать основные системные параметры, управлять политиками безопасности и еще многому другому, нажмите сюда.

Источник